MSのブログで、以前以下のようなものがありました。

今まで、DiscoveryはWindowsのみであったため、macOSを利用して利用している場合には、Microsoft Defender for Cloud Apps(以下MDA)にはSaaSアプリに表示されて来ませんでした。

そのため、MDAのみではmacOSから利用するSaaSの許可、拒否を設定することは不可能でした。

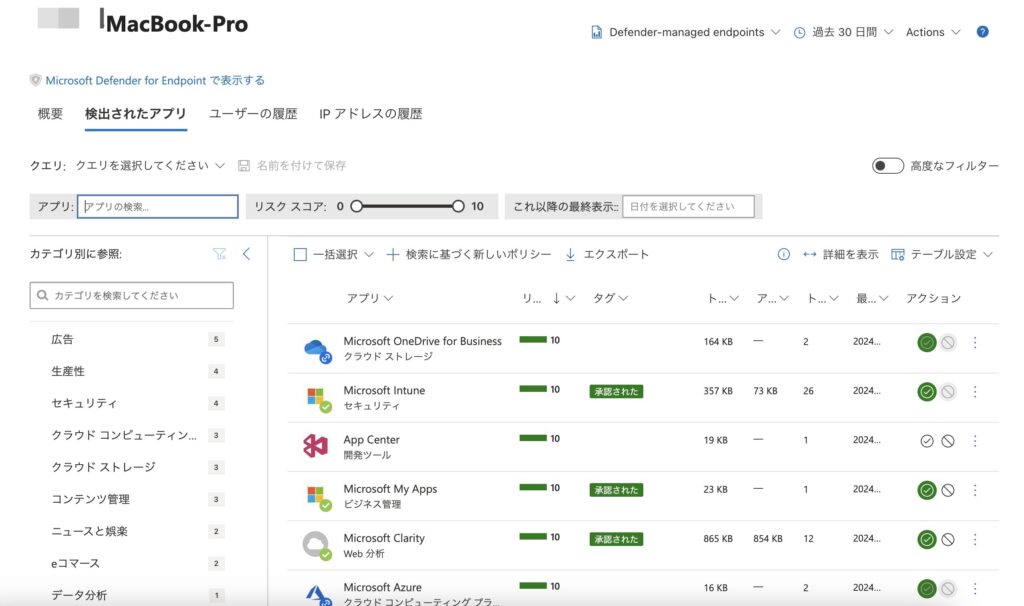

ここに表示されるのは、Windowsからのアクセスのみだった

今回のアップデートによって、macOSから利用されているSaaSも把握することができるようになりました。

必要ライセンス

以下のライセンスが必要になります。(M365 E5であればすべて含まれています)

- EMS E5 or Microsoft Defender for Cloud Apps単体ライセンス

- Microsoft Defender for Endpoint P1 以上(アプリをブロクする場合にはP2が必要)

設定手順

MDAとMDEの統合

MDAにMDEから情報を送信するためには、MDAとMDEの統合が必要になります。

Microsoft Defenderのエンドポイント設定から、トグルをオンにするだけなのですがオンにしてからデータが表示されるまでに最大2時間程度かかるので早めに有効化しておきましょう。

Webコンテンツのフィルター処理も、同時に有効化しておいていいかと思います。

公式リファレンスもあわせてご確認ください。

MDEの設定

まずは、現在のMicrosoft Defender for Endpoint(以下MDE)の設定を確認します。

$ mdatp health --field network_protection_status

"stopped"stoppedの場合は、ネットワーク保護が有効になっていないのでMDAへ情報を送信することはできません。

以下のコマンドを実行し、ネットワーク保護を有効化します。

設定値には、block や audit等があるので、公式リファレンスを参照してください。

$ mdatp config network-protection enforcement-level --value block変更するには管理者権限が必要なので、Touch IDかパスワードを入力して変更を適用してください。

再度以下のコマンドを実行し、設定内容の確認とネットワーク保護が開始されたことを確認します。

$ mdatp health --field network_protection_status

"started"設定変更後の値を確認

$ mdatp health --field network_protection_enforcement_level

"block"もちろんMDM(IntuneやJamf Pro)から設定を配布することもできます。

Discoveryの確認

設定が完了したら普段利用しているSaaSを普通に使ってみます。

ログが表示されるまでタイムラグがあるので気長にいろいろなSaaSへアクセスしながら待ちましょう。

しばらくすると、Mac端末のデバイス名が表示されてくると思います。

「クラウドアプリ」→「クラウド検出」→「デバイス」タブ

デバイス名をクリックすると、Mac端末がアクセスしているアプリ名称等を確認することができます。

現状では、Discoveryのみでブロック等はサポートされていないようです。

7/23修正 反映に時間がかかるようでした。

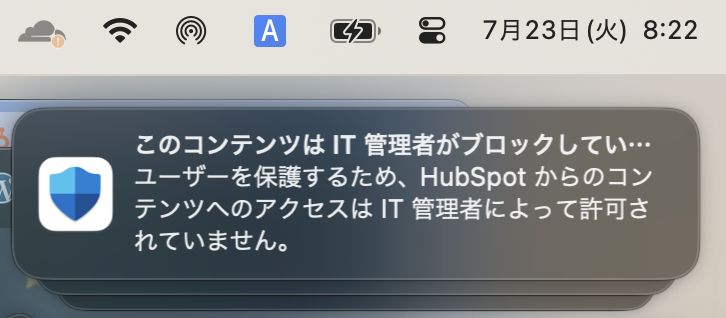

寝て起きたら非承認としたSaaSへのアクセスがMac端末でもブロックされました。

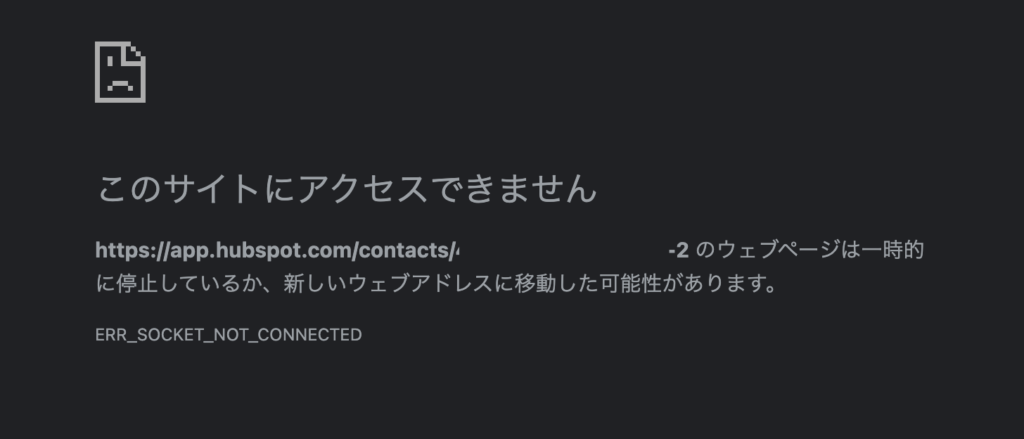

ユーザー警告通知URLを設定していないと、ブラウザに以下のように表示されるので、エンドユーザーにはあまり優しくないかもしれません。

S3とかなんでもいいので、ページを用意しアクセスが禁止されている旨や連絡先を記述したページに飛ばしてあげると親切かと思います。

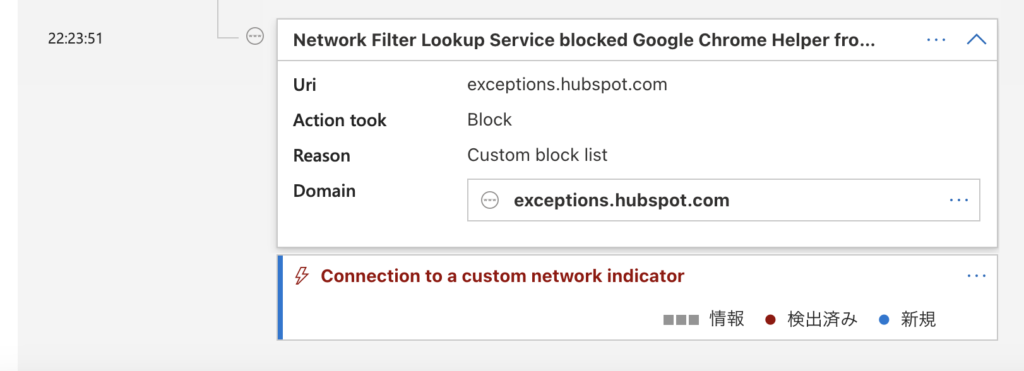

インシデントとしても記録されてきます。

プロセスとしても記録されるので、どのURLがBlcokされたかも確認できますね。

Windowsも、以下のlearnのように制御が可能です。

まとめ

Mac端末が今まで監視できなかったので、悩んでい方もこちらの設定をすることでMac端末がどのSaaSへアクセスしているか等を確認することができるようになりました。

WindowsもMacも一元的に見えるようになったことで全体の把握が多少用意になったのではないでしょうか。現状では、「承認されていない」タグを付与しMDEでブロックする機能はMac版ではサポートされていないようです。

↑反映に時間がかかっていただけでした。Macでもブロックされましたので、WindowsでもMacでも両方一元的に制御できますね。

まだMac版はプライベートプレビューですが、Entra Internet Access等との組み合わせなども今後できるようになっていくかもしれません。

MDAの進化も楽しみですね。