Microsoft Defender ATP for Macをjamfを利用して配布する

M365E5を試用してみているので、真っ先にMDATPをjamfで配れるようにしておこうと思い設定してみました。

前提条件

- M365 E5のライセンスを持っていること

- jamf proの基本設定が完了していること

Microsoft Defender Security Centerへの入口を探す

docsのこの記事を読んでいたんですが、Microsoft Defender Security Centerってどこにあんねん!というのがまず最初でした(笑)

![]() 検索してURLを探し出せたもののこれどこかから導線あるの?と思いぼやいてみたところ教えていただきました!(感謝!)

検索してURLを探し出せたもののこれどこかから導線あるの?と思いぼやいてみたところ教えていただきました!(感謝!)

M365 セキュリティ センターを開いて、「その他のリソース」>(スクロール) >「Microsoft Defender Security Center」から開けます、、もっと分かりやすい導線はあるのでしょうか… pic.twitter.com/FWXoBu3uOA

— 廣澤みなみ (@hirosawa373) December 23, 2019

ってかこれ初見じゃ絶対わからん・・・結構ぽちぽちやったんですがまだまだでした・・・

初期セットアップを実施する

導線をたどり初回のアクセスだとこんな画面が表示されるので、【Next】をクリックします。

![]()

組織のサイズ(Select your organization size)をあわせて【Next】をクリックします

![]()

【Continue】をクリックします

![]()

インスタンスが作成されるまでしばらく待ちます

![]() パッケージファイルのダウンロード画面が表示されるので、「Deployment method」から「Mobile Device Management/Microsoft Intune」を選択し、【Download package】をクリックします。

パッケージファイルのダウンロード画面が表示されるので、「Deployment method」から「Mobile Device Management/Microsoft Intune」を選択し、【Download package】をクリックします。

![]()

ダウンロードが完了したら、【Start using Micorosft Defender ATP】をクリックします

ダッシュボードが表示されるので、左下にある「Settings」→Machine management [Onboarding]をクリックし、「Linux,macOS,iOS and Android」を選択します。

![]()

Deployment methodから「Mobile Device Management/Microsoft Intune」を選択し、

【Download installation package】と【Download onboarding package】をクリックし保存します

![]()

保存したファイルを解凍します。中身はこんな感じでした

jamfの設定をしよう!

ここからjamf側の設定をしていきます

構成プロファイルの設定

【コンピュータ】をクリックします

![]()

【構成プロファイル】をクリックします

![]()

名称にお好きな名前をつけます。ここでは「Microsoft Defender ATP」としました

カテゴリは環境にもよりますが、Securityカテゴリを設定してあるのでSecurityを選択しています

![]()

左ペインから「カスタム設定」を選択し、【構成】をクリックします

![]()

環境設定ドメインに「com.microsoft.wdav.atp」と入力し、【PLISTファイルのアップロード】をクリックします

![]()

【ファイルを選択】をクリックし、ダウンロードしたファイルの中にある「jamf/WindowsDefenderATPOnboarding.plist」をアップロードします

![]()

左ペインから「認証済みカーネル拡張」を選択し、【構成】をクリックします

![]()

認証済みチームID欄の表示名に「Microsoft」と入力し、チームIDに「UBF8T346G9」と入力します

![]()

ここをすっかり忘れていてはまったのですが、Catalinaからは新しいセキュリティ機能とプライバシー強化がされいるためPPPCの設定をしておく必要があります

ここを定義しないとeicarテストファイルも検知されません

左ペインから「プライバシー環境設定ポリシーコントロール」を選択し、【構成】をクリックします

![]()

識別子に、「com.microsoft.wdav」と入力し。コード要件に、「”com.microsoft.wdav” and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9」と入力します

![]() APP OR SERVICEから「SystemPolicyAllFiles」を選択し、Accessを「Allow」とし【Save】をクリックします

APP OR SERVICEから「SystemPolicyAllFiles」を選択し、Accessを「Allow」とし【Save】をクリックします

パッケージファイルの設定

「コンピュータの管理」→【パッケージ】をクリックします

![]() 【新規】をクリックします

【新規】をクリックします

![]()

【ファイルを選択】をクリックし、ダウンロードしたwdav.pkgを選択しアップロードします

![]() 【保存】をクリックします

【保存】をクリックします

カテゴリは必要に応じて変更します

![]()

ポリシーを設定する

表示名に「Microsoft Defender ATP」と入力し、カテゴリを「Security」に設定しました。

トリガーの「Recurring Check-in」にチェックを入れ、実行頻度を「Once per computer」に設定します

![]() 左ペインからパッケージを選択し、【Configure】をクリックします

左ペインからパッケージを選択し、【Configure】をクリックします

![]()

アップロードしたパッケージの右側にある【追加】をクリックします

![]() 「Scope」タブをクリックし、Microsoft Defender ATPを展開するマシンやグループを選択します。

「Scope」タブをクリックし、Microsoft Defender ATPを展開するマシンやグループを選択します。

![]()

【保存】をクリックします

ログを確認する

作成したポリシーを開き、右下のほうにある【ログ】をクリックします

![]()

設定によりますが、チェックインのサイクル時(この環境では15分毎)にポリシーが動作し問題なければSTATUSが「Completed」になります。

![]() /var/log/jamf.log にログファイルがあるのでこちらを確認すると以下のように動作していることがわかります

/var/log/jamf.log にログファイルがあるのでこちらを確認すると以下のように動作していることがわかります

Mon Dec 23 18:19:20 COMPUTER jamf[5618]: Checking for policies triggered by "recurring check-in" for user "username"... Mon Dec 23 18:19:25 COMPUTER jamf[5618]: Executing Policy Microsoft Defender ATP Mon Dec 23 18:23:07 COMPUTER jamf[5618]: Verifying package integrity... Mon Dec 23 18:23:08 COMPUTER jamf[5618]: Installing wdav.pkg... Mon Dec 23 18:23:55 COMPUTER jamf[5618]: Successfully installed wdav.pkg. Mon Dec 23 18:23:55 COMPUTER jamf[5618]: Checking for patches... Mon Dec 23 18:23:56 COMPUTER jamf[5618]: No patch policies were found.

Microsoft Defender ATPの動作を確認する

インストールが正常に完了すると右上のメニューバーに、おなじみの(?)盾アイコンが表示されます

![]() 盾アイコンを右クリックするとメニューが表示され、詳細画面を表示することができます。

盾アイコンを右クリックするとメニューが表示され、詳細画面を表示することができます。

インストール直後なので定義ファイルが最新ではありませんね

![]()

![]()

Microsoft Defender Security Centerのマシンリストを見ると、MDATPをインストールしたマシン名が表示されていました

![]()

EICARテストファイルで検知するか試してみる

eicarテストファイルをダウンロードし検知されるかをテストしてみました。

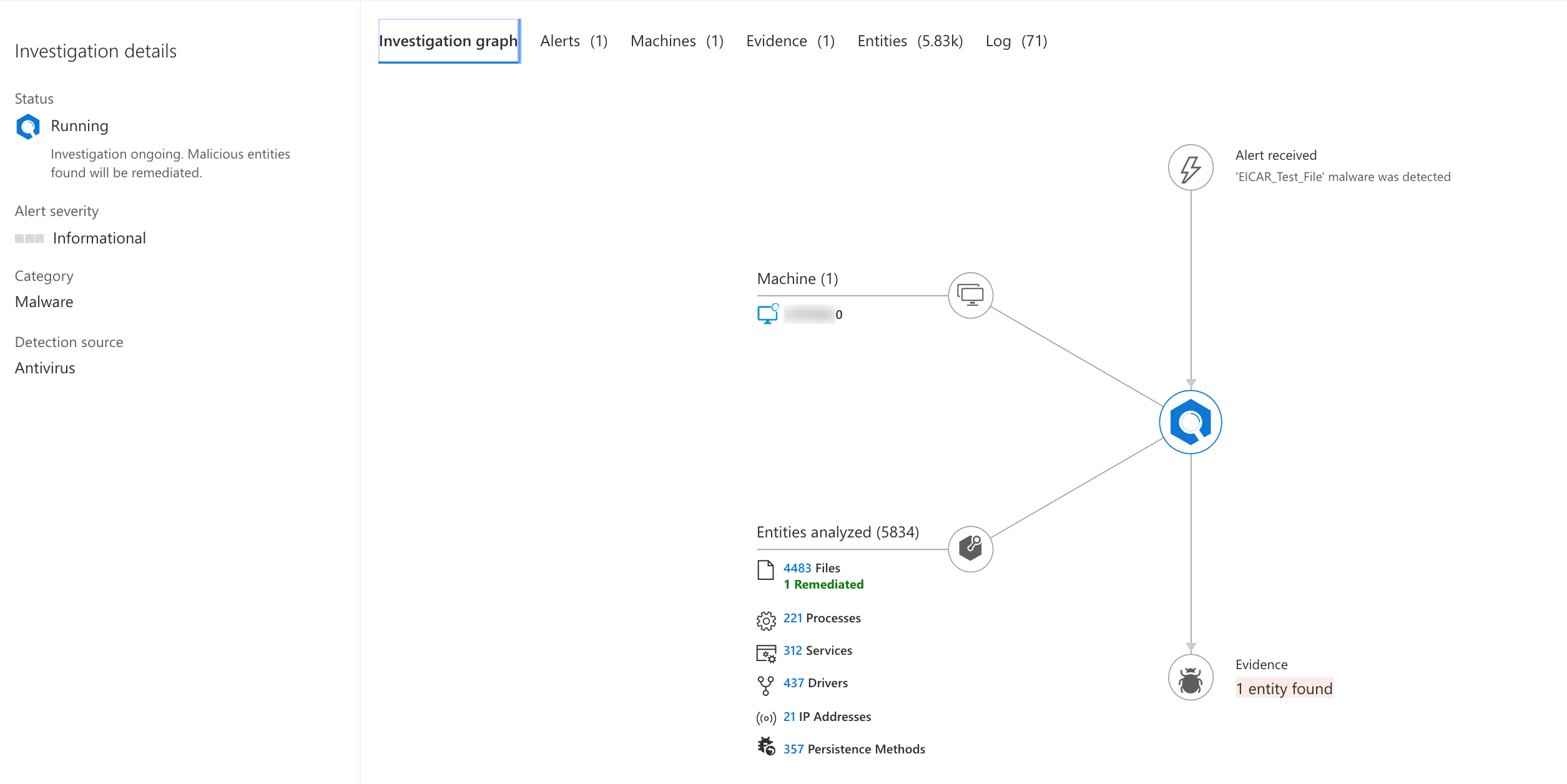

Microsoft Defender Security Center上にアラートとして表示されてきます。

![]()

TutorialにあるPowerShellを動かしてみると実行されたPowerShellの中身も見る事ができるのが確認できました

MCASと統合してどこまでできるのかも確認してみたいと思います!