某CASB製品で設定を入れる際に、Microsoft Purview Information Protection(以下MPIP)ラベルのGUIDを確認する必要がありました。

そのための手順を記録しておきます。

目次

Microsoft Purview Information Protectionとは?

MSサイトより

Microsoft Purview Information Protection (以前の Microsoft Information Protection) の機能を実装すれば、機密情報がどこに保存されていても、どこに移動しても、それらの情報の検出、分類、保護が可能になります。

これらの情報保護機能は、データを把握し、データを保護し、データの損失を防止するためのツールを提供しています。

https://learn.microsoft.com/ja-jp/purview/information-protection

利用環境

- EMS E5ライセンス(MPIPライセンスが必要)

- Exchangeライセンス1本

- macOS用 PowerShell v7.3(Windowsでももちろん可能)

手順

MPIPラベル定義、作成

詳しくは解説しませんが、MPIPラベルが定義済みとして進めていきます。

ラベル定義、作成については、以下をご参照ください。

あわせて読みたい

秘密度ラベルを作成して発行する

すべての Microsoft Purview Information Protection ソリューションの要件: 組織のデータを分類し、保護するための秘密度ラベルを作成、構成、発行します。

MPIPラベルのGUIDを確認する

- PowerShellが実行できる環境を起動します。

- ExchangeOnlineManagement バージョン3.2.0以上をインストールします。今回は3.2.0指定でインストールしました。

公式サイトはこちら。

Install-Module -Name ExchangeOnlineManagement -RequiredVersion 3.2.0

Import-Module ExchangeOnlineManagement- M365へ接続します。

このとき利用しているM365によって必要オプションが変わりますので、公式サイトを確認し接続してください。

Connect-IPPSSession -UserPrincipalName <UPN名>- 以下のコマンドを実行して、登録されているすべてのラベル情報を表示します。

Get-Label | Format-Table -Property DisplayName, Name, Guid, ContentType

DisplayName Name Guid ContentType

----------- ---- ---- -----------

一般公開 一般公開情報 XXXXXXXXXXXXXXXXXXXXXX File, Email, SchematizedData

社外秘 一般 XXXXXXXXXXXXXXXXXXXXXX File, Email, SchematizedData

関係者外秘 重要 XXXXXXXXXXXXXXXXXXXXXXX File, Email, SchematizedData

機密 最重要 XXXXXXXXXXXXXXXXXXXXXXX File, Email, SchematizedDatanetskopeでDLP RULEを定義する

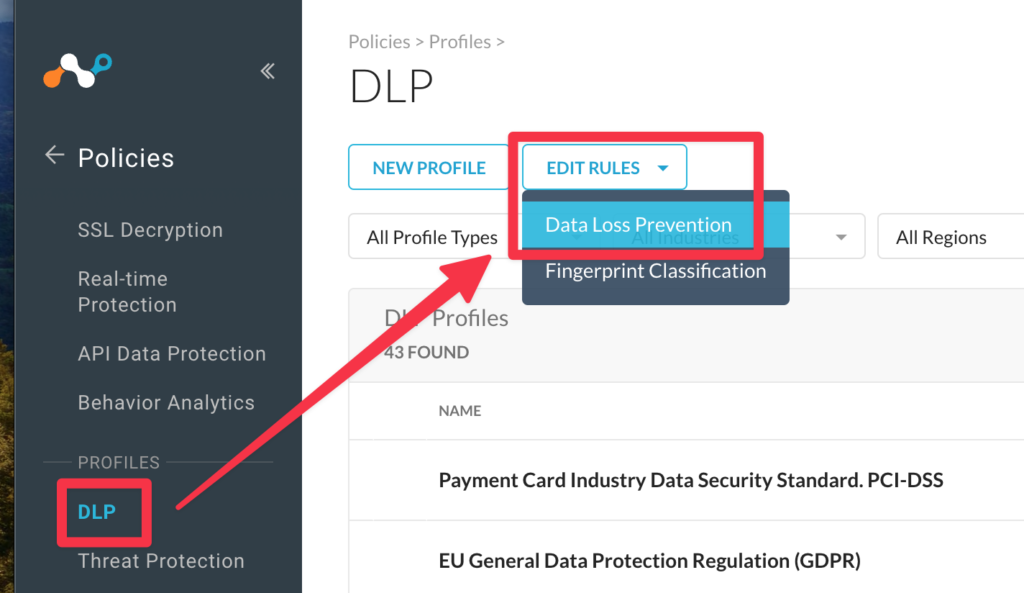

- 「Policies」→「DLP」→「Edit RULES」→【Data Loss Prevention】をクリックします。

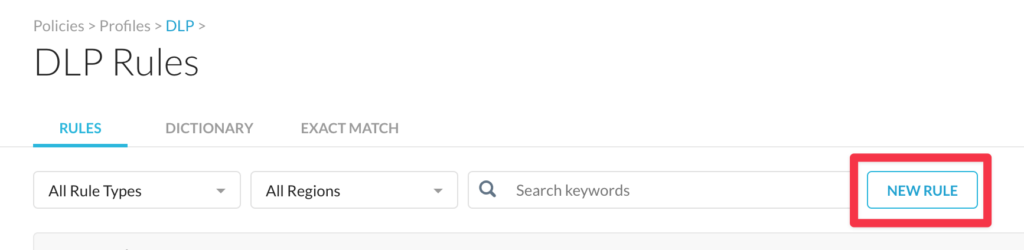

- 【NEW RULE】をクリックします。

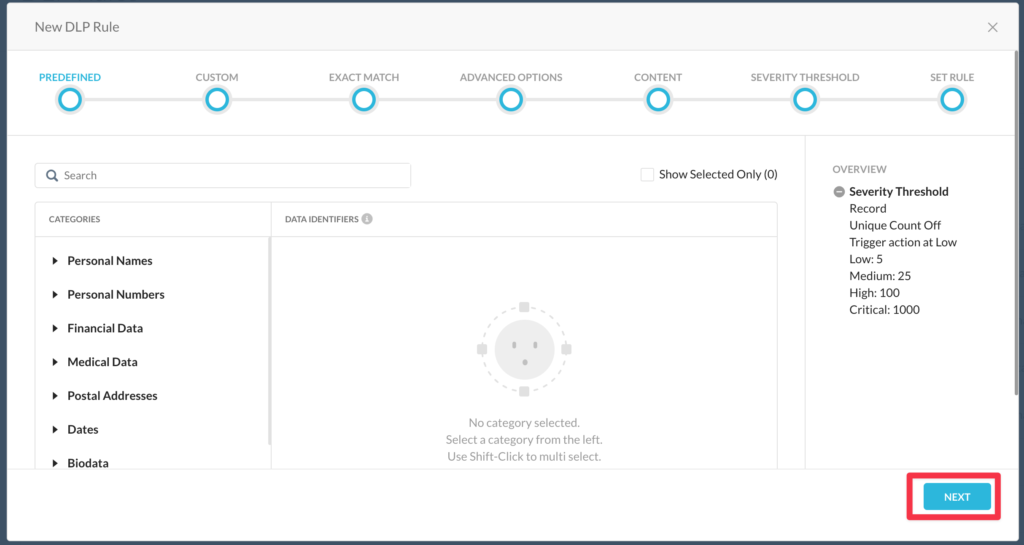

- 【NEXT】をクリックします。

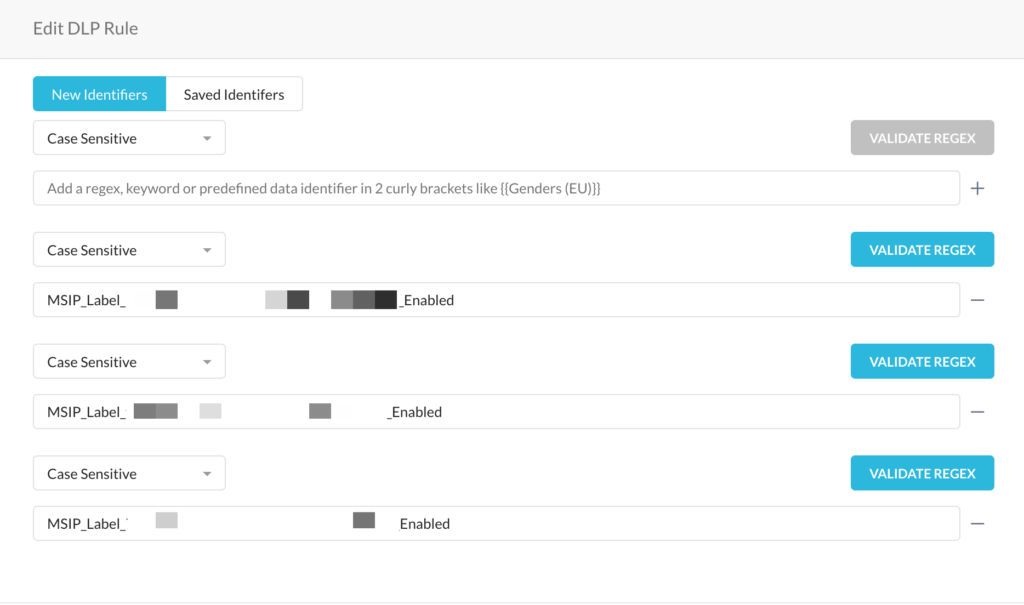

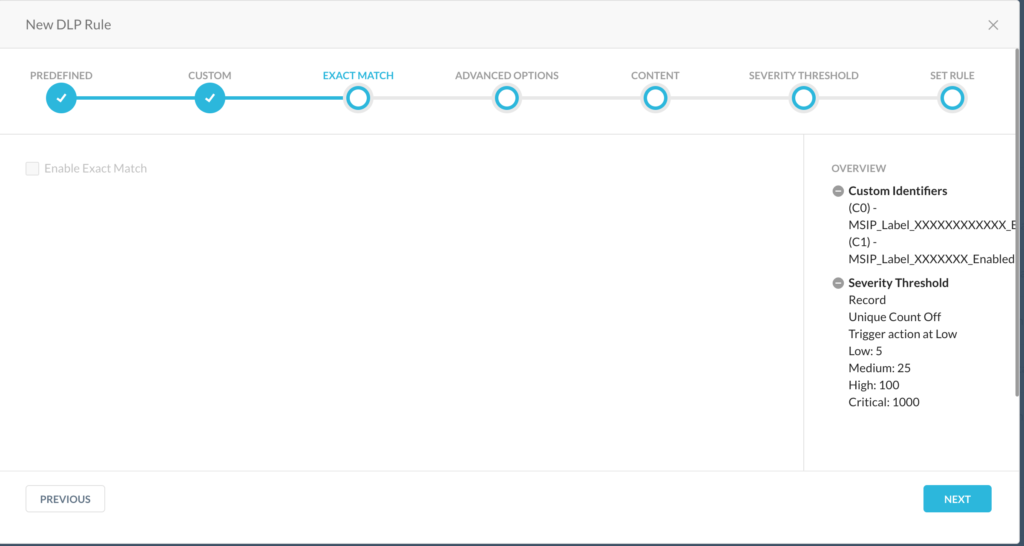

- 「Case Sensitive」で、下にあるテキストボックスに以下のように入力し、「+」をクリックします。

MSIP_Label_検知したいラベルのGUID_Enabled

例) MSIP_Label_XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX_Enabled- 機密ラベルがついている場合のルールとしたい場合には、1つだけ定義をし【NEXT】をクリックします。

他のラベルがついているときにもこのルールを利用したい場合には同様に、検出ルールを追加します。

必ず最後の定義後も「+」アイコンを押してください。

- 【NEXT】をクリックします。

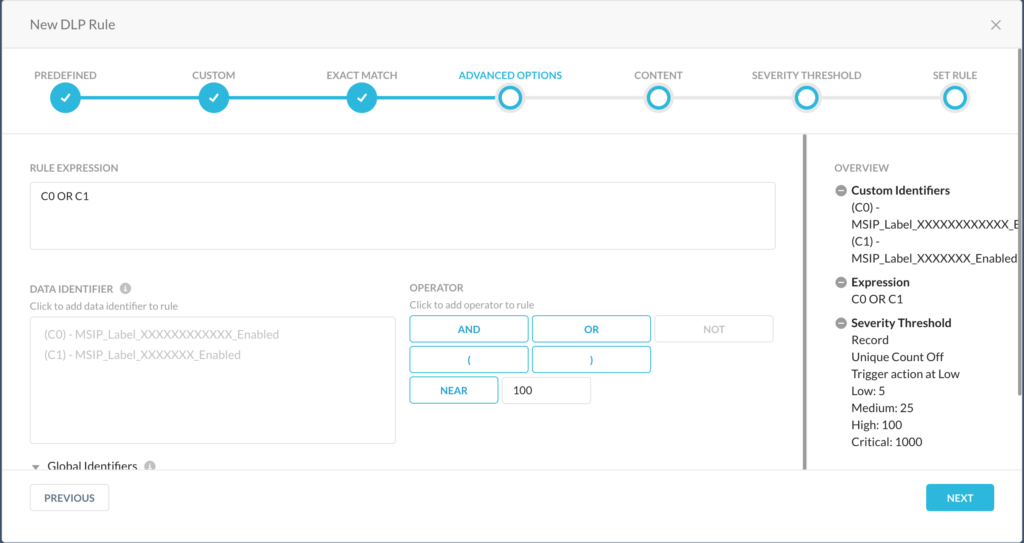

- ルールを定義します。複数の定義を入れたので今回は、いづれかのMPIPラベルがついている場合という条件にします。

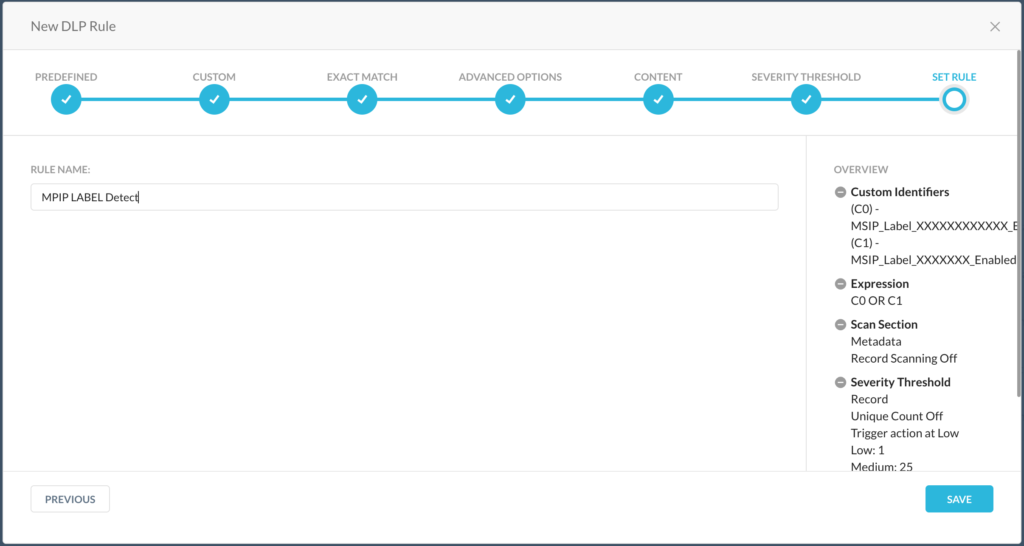

- 右側を見ると、C0やC1という形で定義がされていると思います。

いづれかなので、C0 OR C1 という形にRULE EXPRESSIONを書き換え、【NEXT】をクリックします。

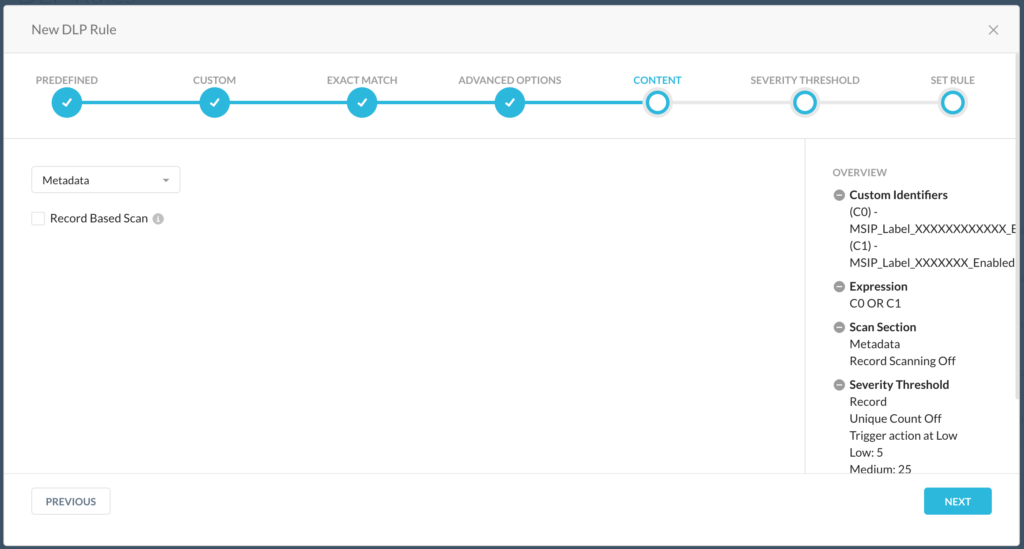

- 「Metadata」を選択し、【NEXT】をクリックします。

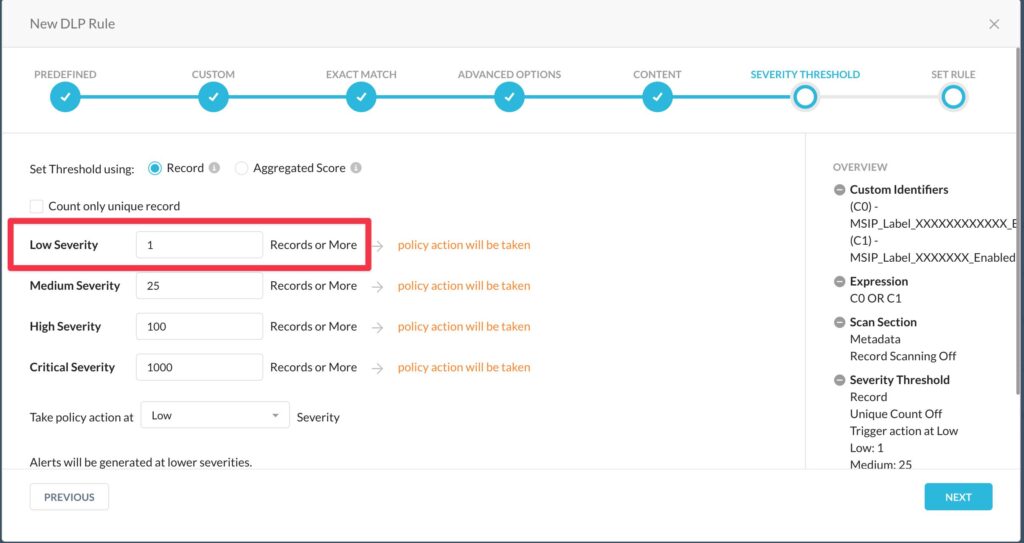

- 「Low Severity」を「1」に変更し、【NEXT】をクリックします。

- RULE NAMEを入力し、【SAVE】をクリックします。

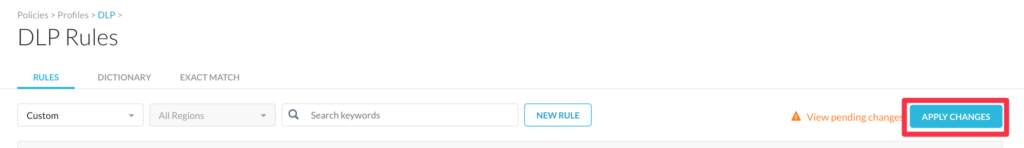

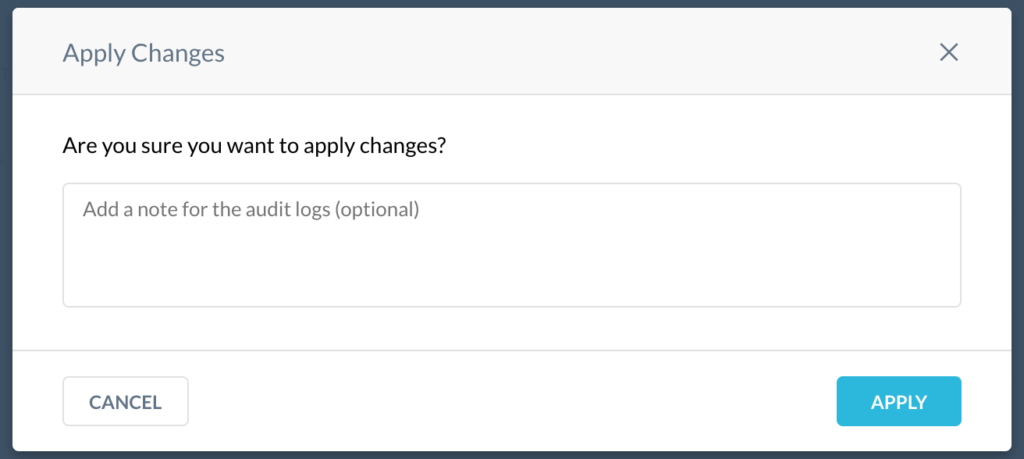

- 【APPLY CHANGES】をクリックします。

- 変更理由等を記載し、【APPLY】をクリックします。

netskopeでDLP PROFILEを作成する

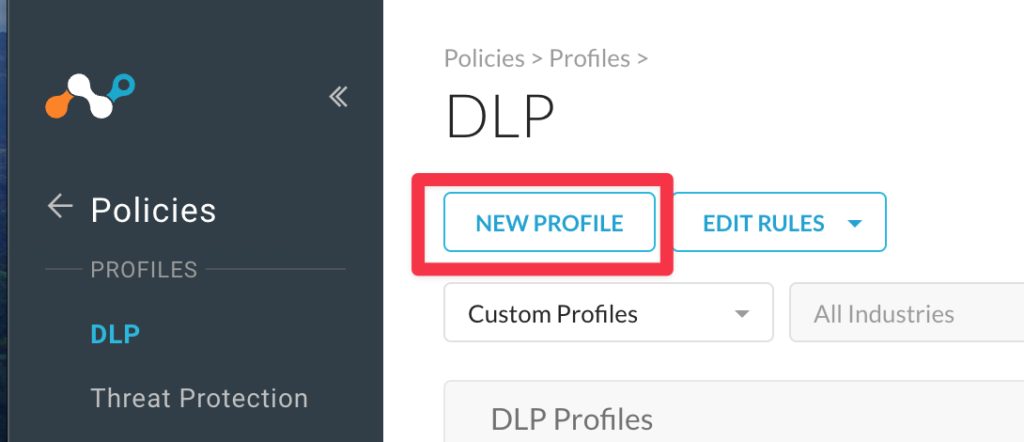

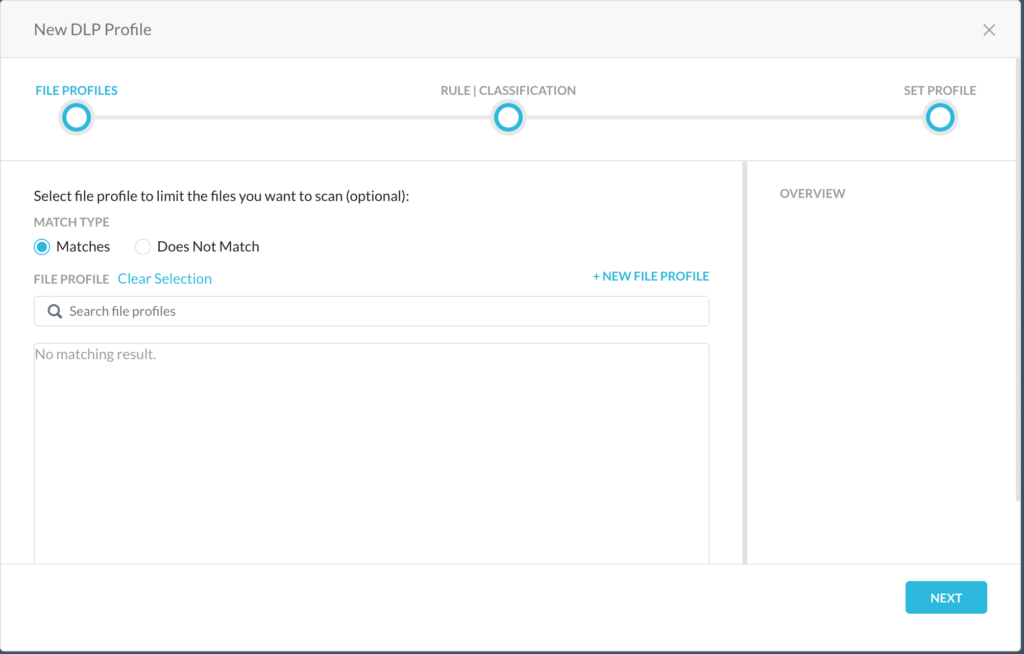

- 「Polices」→「DLP」→【NEW PROFILE】をクリックします。

- 【NEXT】をクリックします。

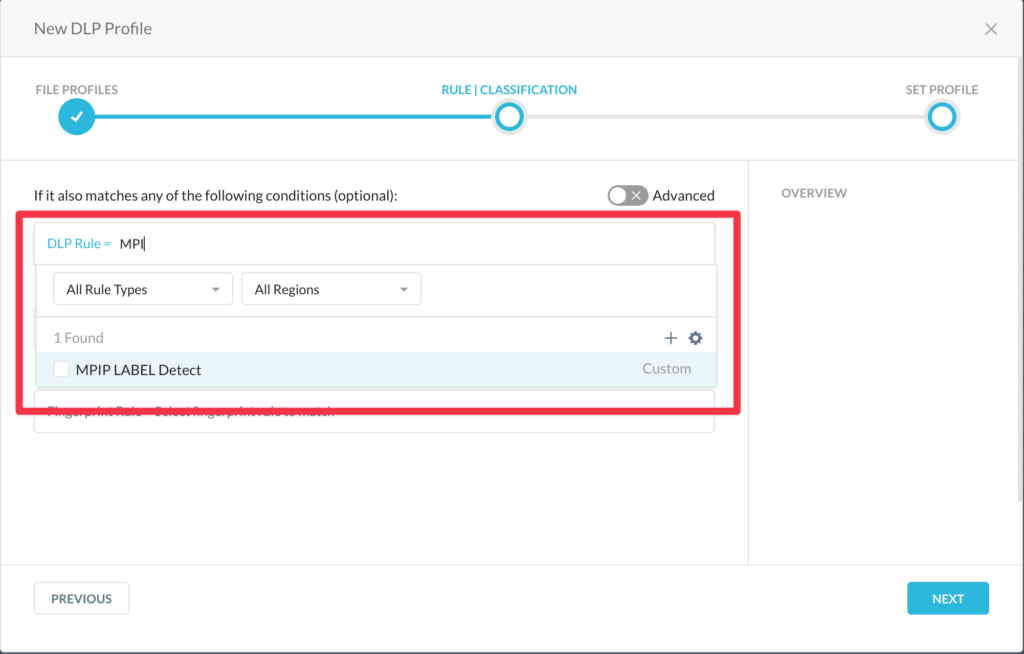

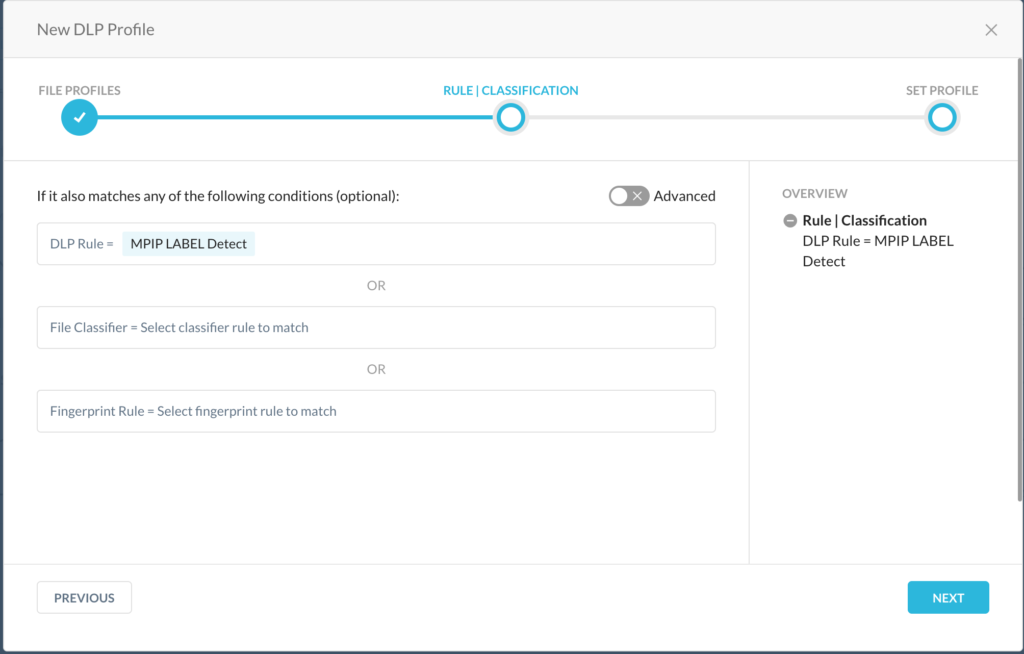

- 「DLP Rule」に作成したDLP名を入力し、サジェスト表示されたルール名を選択します。

- 【NEXT】をクリックします。

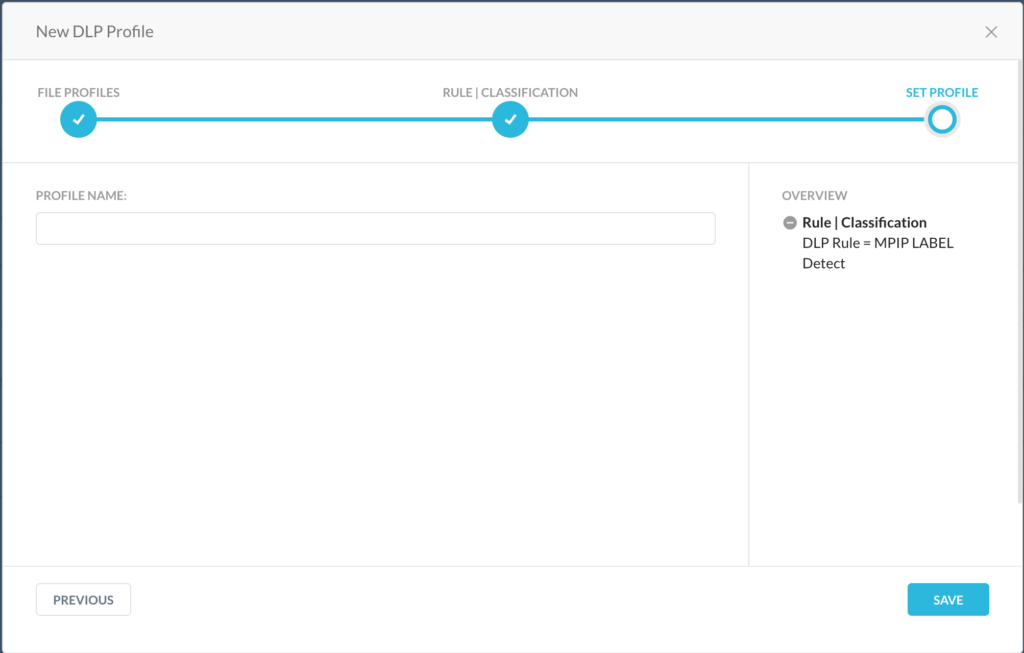

- 「PROFILE NAME」を入力し、【SAVE】をクリックします。

- 【APPLY CHANGES】をクリックします。

- 変更理由等を記載し、【APPLY】をクリックします。

netskopeでReal-time Protectionルールを追加する

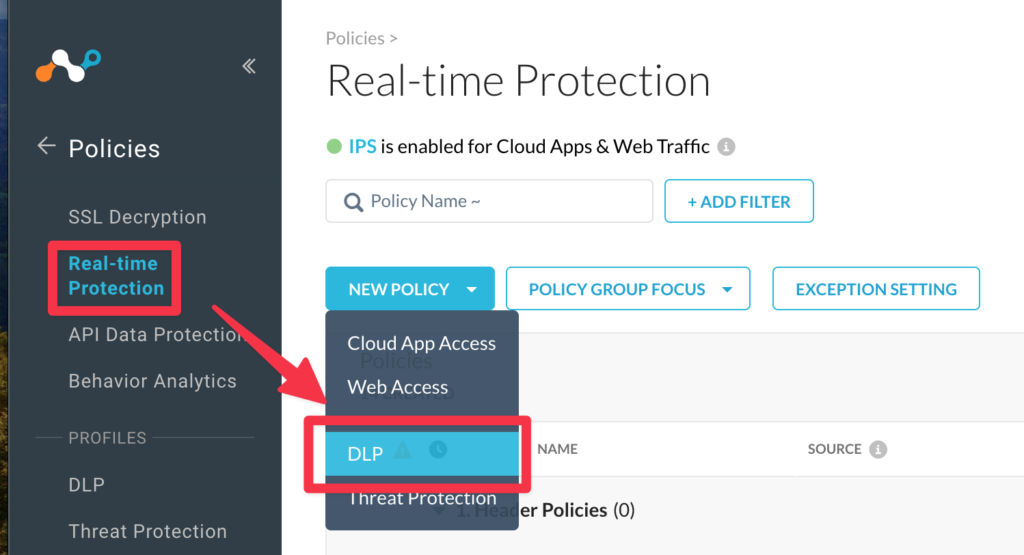

- 「Policies」→「Real-time Protection」→「NEW POLICY」→【DLP】をクリックします。

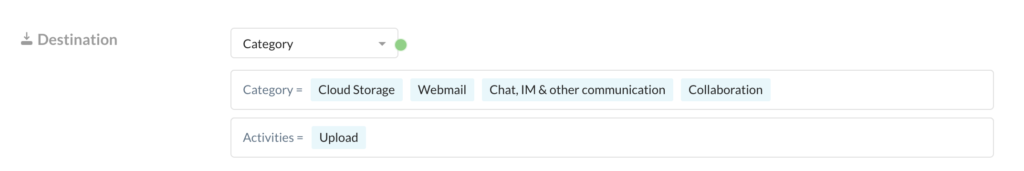

- 適用したいユーザーやグループ、カテゴリ等を設定します。

- 今回は以下のような設定でテストしてみました。検知できるすべてのアプリでもいい気はします。

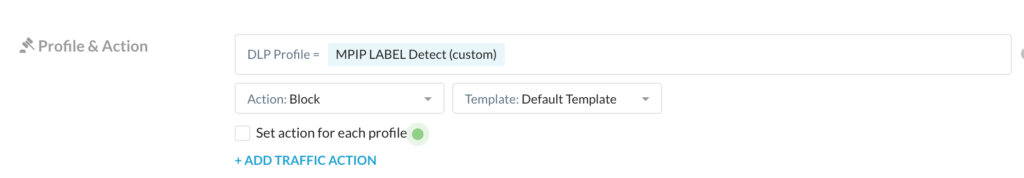

- 「Profile & Action」で、先程作成したDLP Profileを指定し、Actionを定義します。

ここでは、機密ラベルが付与されているファイルは、アップロードをBlockするという形にしてみました。

- 「Policy Name」にポリシー名を入力し、【SAVE】をクリックします。

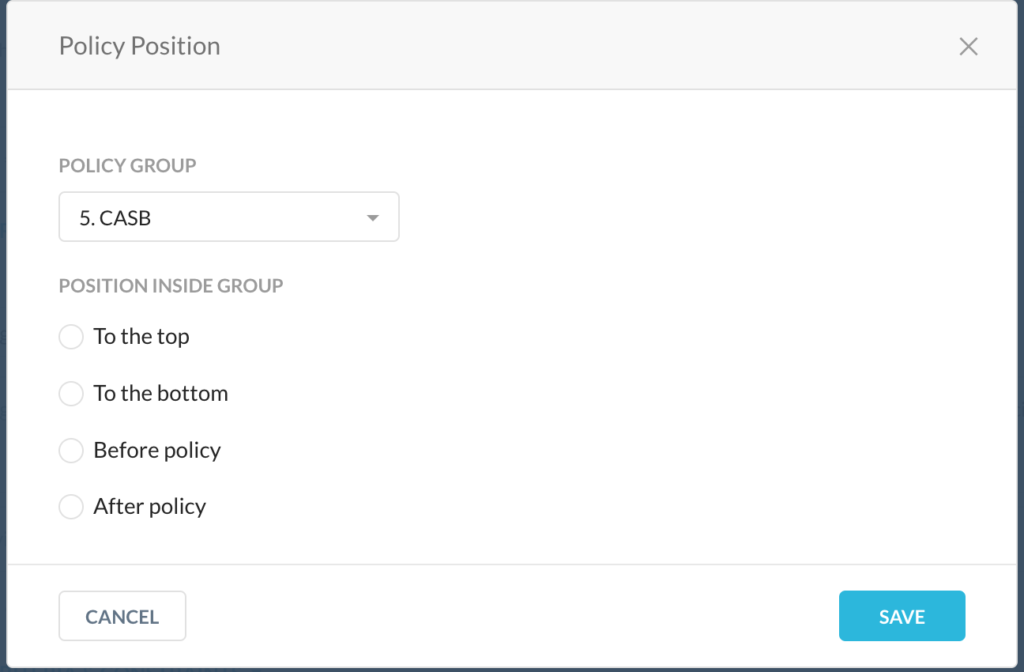

- Firewall等と同様で上から順にルールが評価されますので、ルール順番をどこに配置するかを選択し、【SAVE】をクリックします。

※POLICY GROUPはnetskope社が提供しているベストプラクティスに従ってグループを作成しているので、このようになっていますが、自分の環境にあわせて定義してください。

- 【APPLY CHANGES】をクリックします。

- 変更理由等を記載し、【APPLY】をクリックします。

検出テスト

設定が完了したので、MPIPラベル(非暗号化)が付与されているファイルを作成し、BoxやGドライブ等にアップロードしてみます。

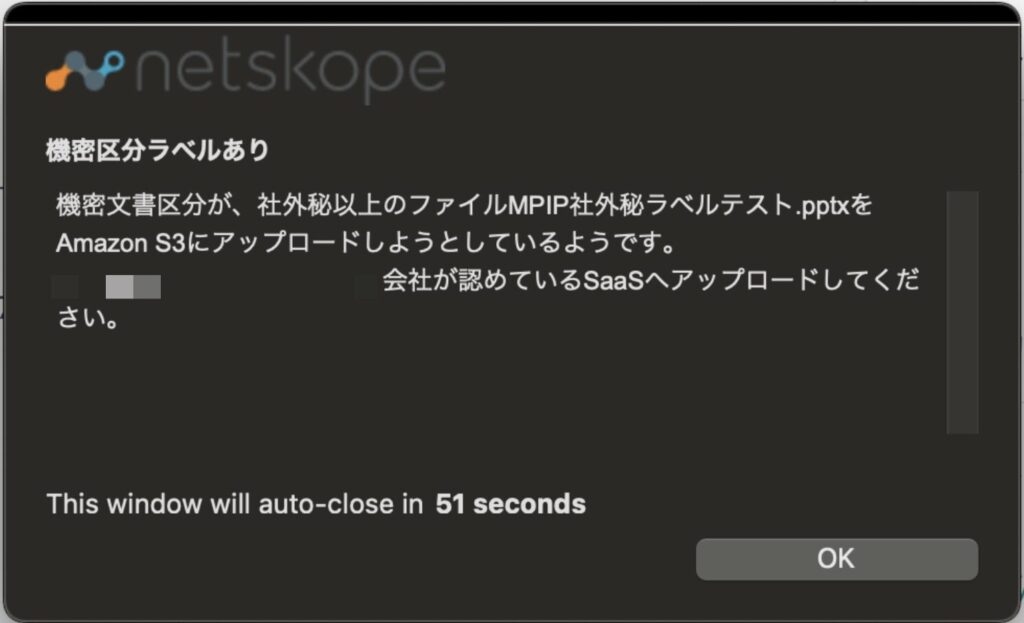

すると以下のようにnetskopeアラートが表示されアップロードが失敗します。

ユーザー通知のカスタマイズ方法はnetskopeドキュメントをご参照ください。

注意点としては、このルールが会社が認めたSaaSへのアクセス許可みたいなやつの前にある場合は、意図せずブロックしてしまうということが発生しますので、許可ルールを上段へ、ブロックルールは下段へ定義してください。

MPIP暗号化設定したファイルも検出されるかは別途試してみたいと思います。