AzureADがEntra IDにリブランディングされましたね。

それと同時期に、CASBやSWG領域にも力を入れていくとのブログ記事もでていました。

今回は、SWG的に(?)利用できる、Microsoft Entra Internet Accessを試してみたいと思います。

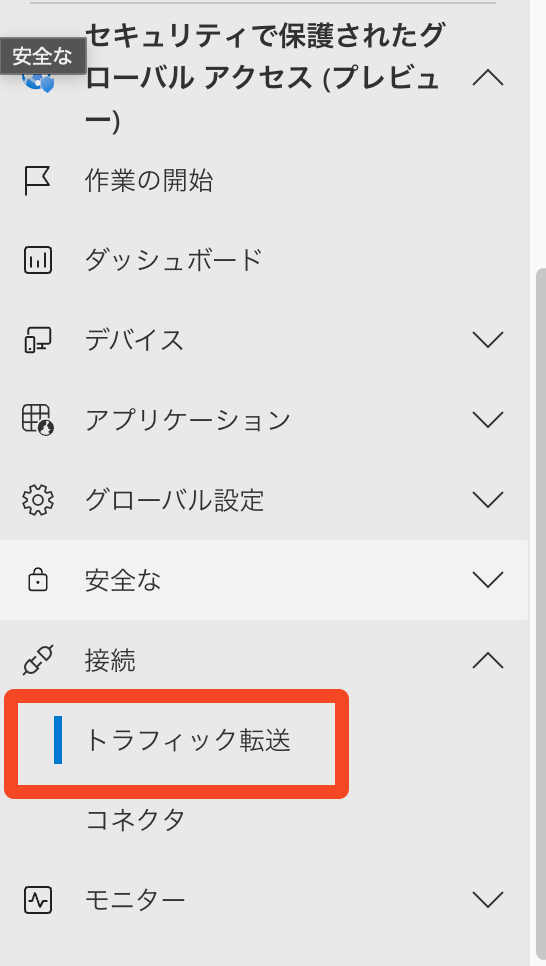

Microsoft Entra Internet Accessを有効化する

- Entra管理センターにアクセスします

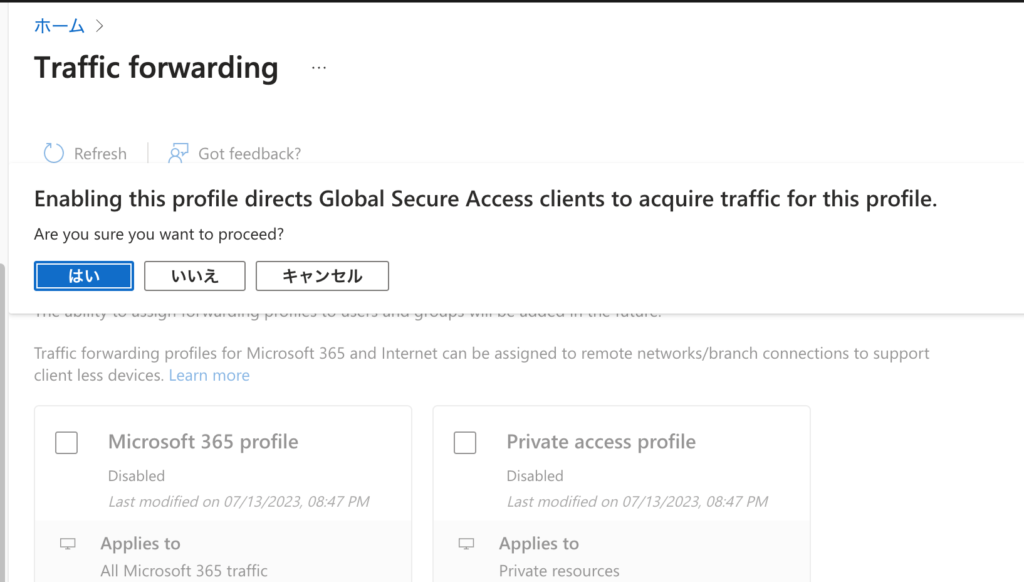

- 「セキュリティで保護されたグローバルアクセス(プレビュー)」→「接続」→【トラフィック転送】をクリックします

- 「Microsoft 365 profile」にチェックをつけます。

- 【はい】をクリックし、有効化します

ポリシーの確認

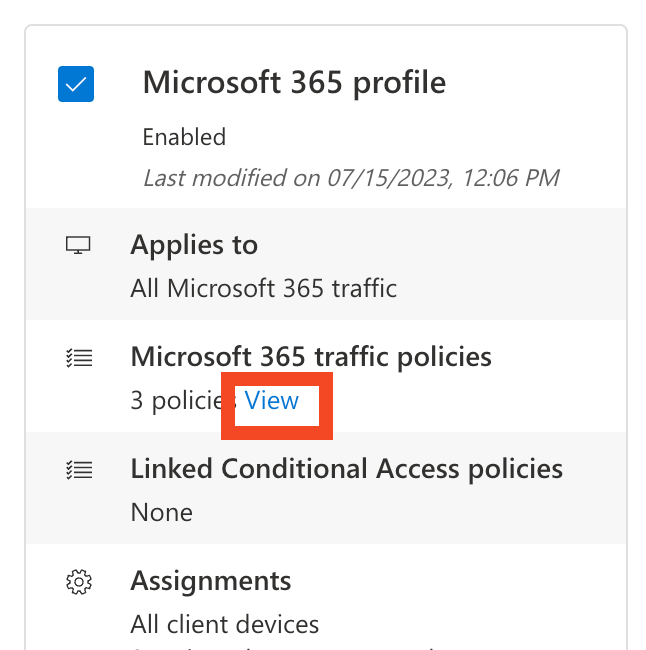

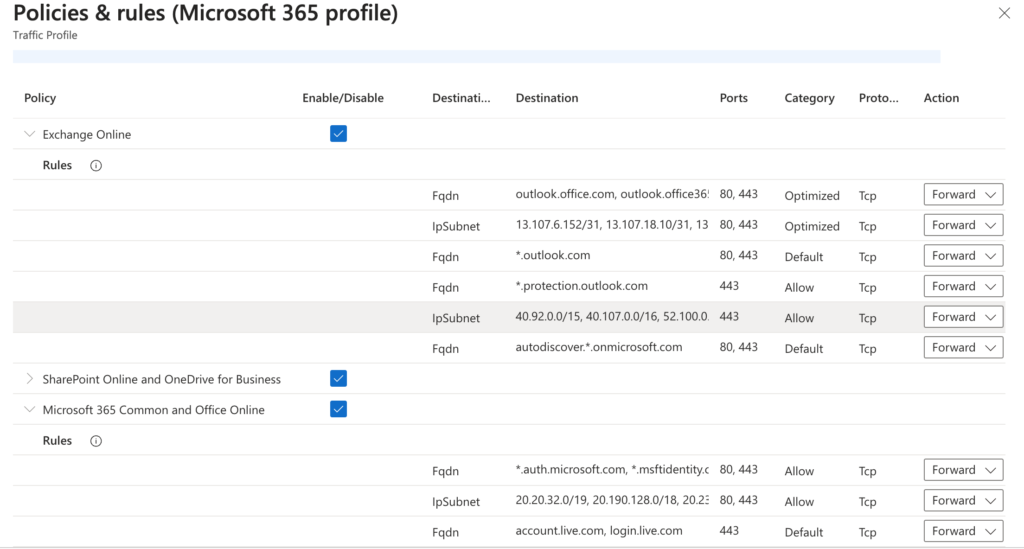

- 「Microsoft 365 traffic polices」の下にある【View】をクリック

- 対象サービスおよびアクセス先一覧が表示されます。

専用クライアントがインストールされていないとアクセスできなくしたいページはFowardに、そのまま接続を許可する場合には、ByPassに変更します。

条件付きアクセスの条件に設定できるか確認する

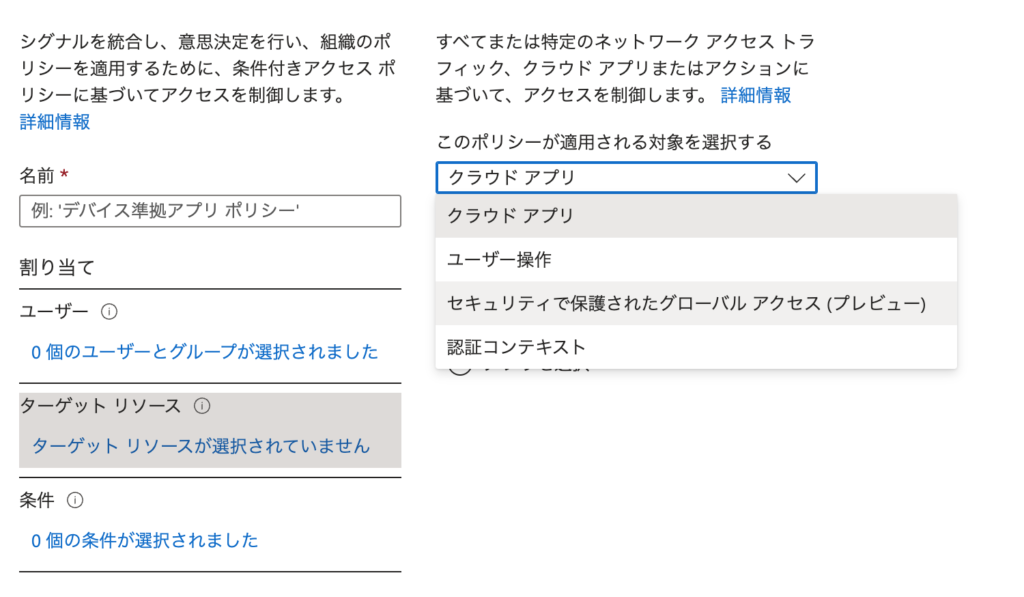

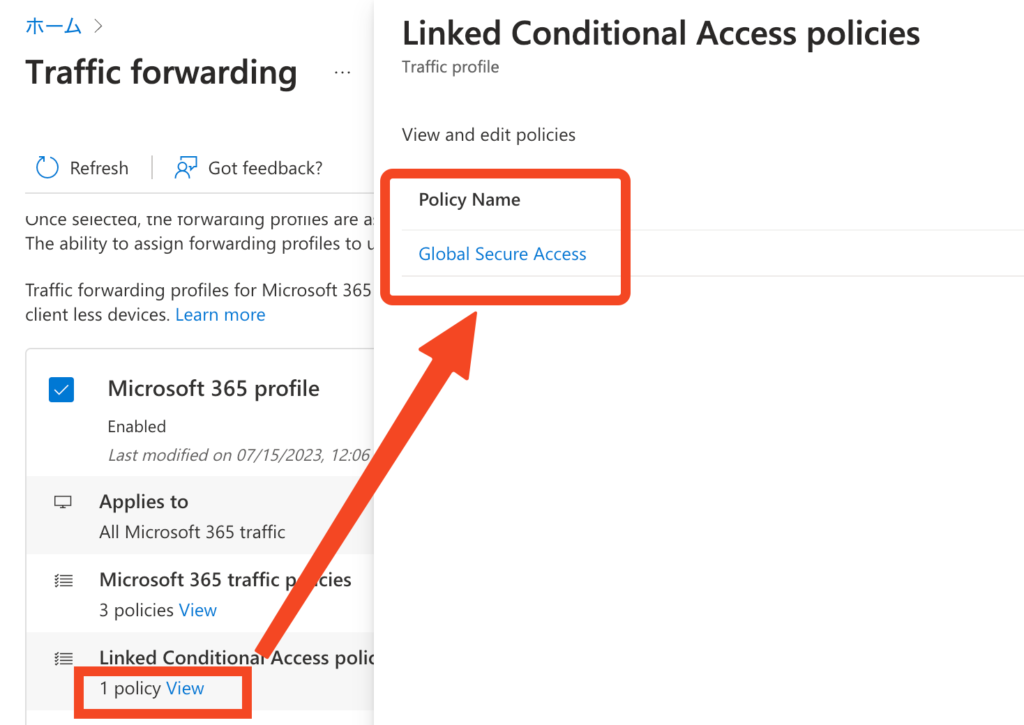

- 有効化すると、条件付きアクセスの条件として指定することができるようになります。

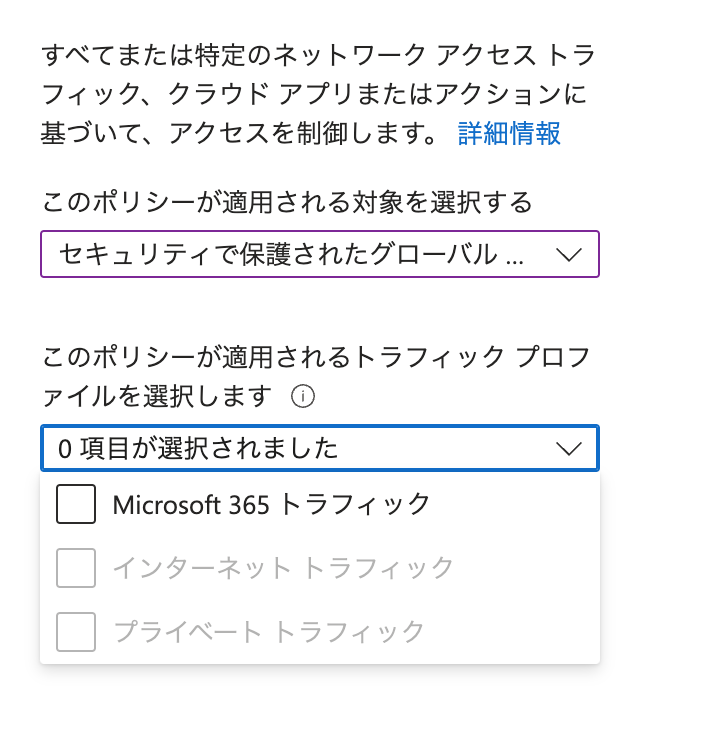

- ターゲットリソースから「セキュリティで保護されたグローバルアクセス(プレビュー)を選択し、「Microsoft 365トラフィック」が設定できることを確認します

- グローバルアクセスを条件に設定して作成した場合、「Microsoft 365 profile」の「Linked Conditional Access polices」として表示されます。

クライアントのインストール

2023/07月現時点では、Windowsのみのサポートのようです。

また以下の前提条件があります。

- 64bit版のWindows 10/11

- AzureAD JoinまたはHybrid AzureAD Joinしていること(Registered 端末はNG)

クライアントのダウンロード

- 「グローバルセキュリティで保護されたアクセス(プレビュー)」→「デバイス」→「クライアント」→【Download clinet】をクリックします

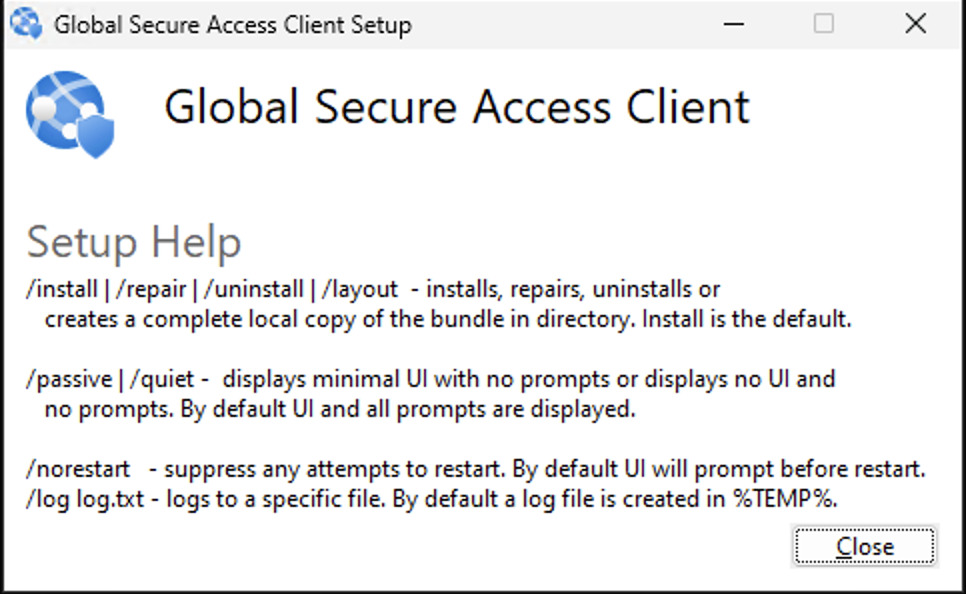

- コマンドを引数を確認してみたところ以下のような形でした。

大規模展開をする場合には、Intune等を利用して /quiet オプションでサイレントインストールが可能ですね

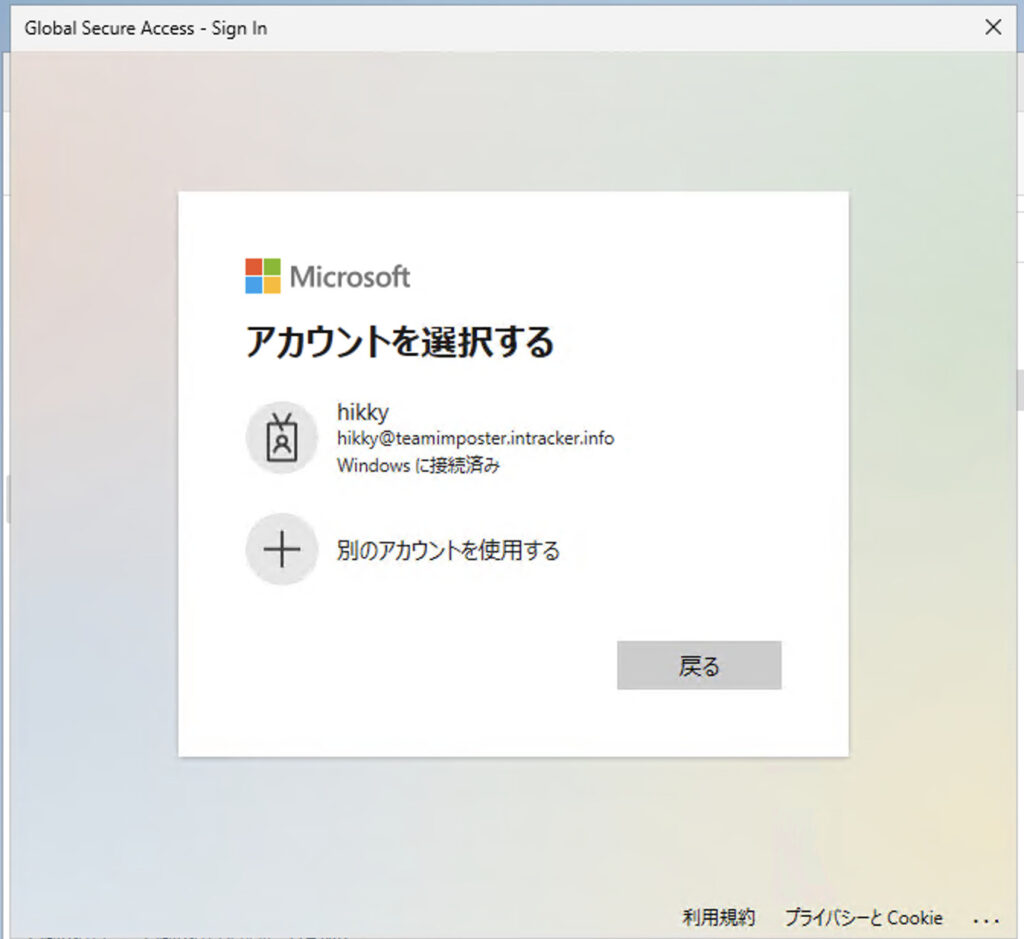

- インストールが完了すると、Entra IDを利用してサインインを求められるのでサインインします

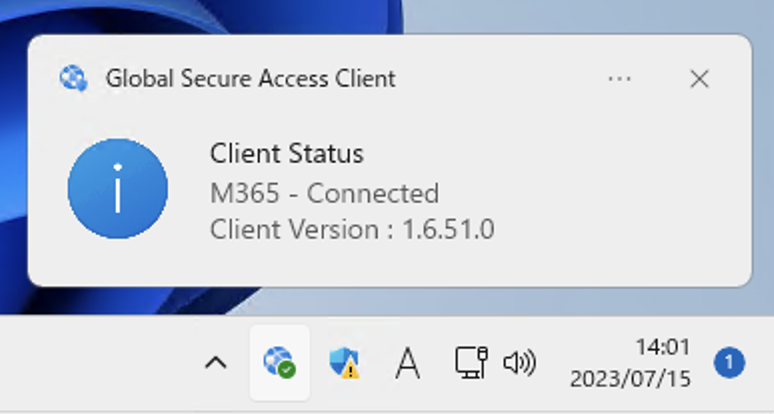

- サインインが完了するとタスクバーにGlobal Secure Access Clientのアイコンが表示されます。

テナント制限のタグ付けを有効化する

- Entra管理センターにアクセスします

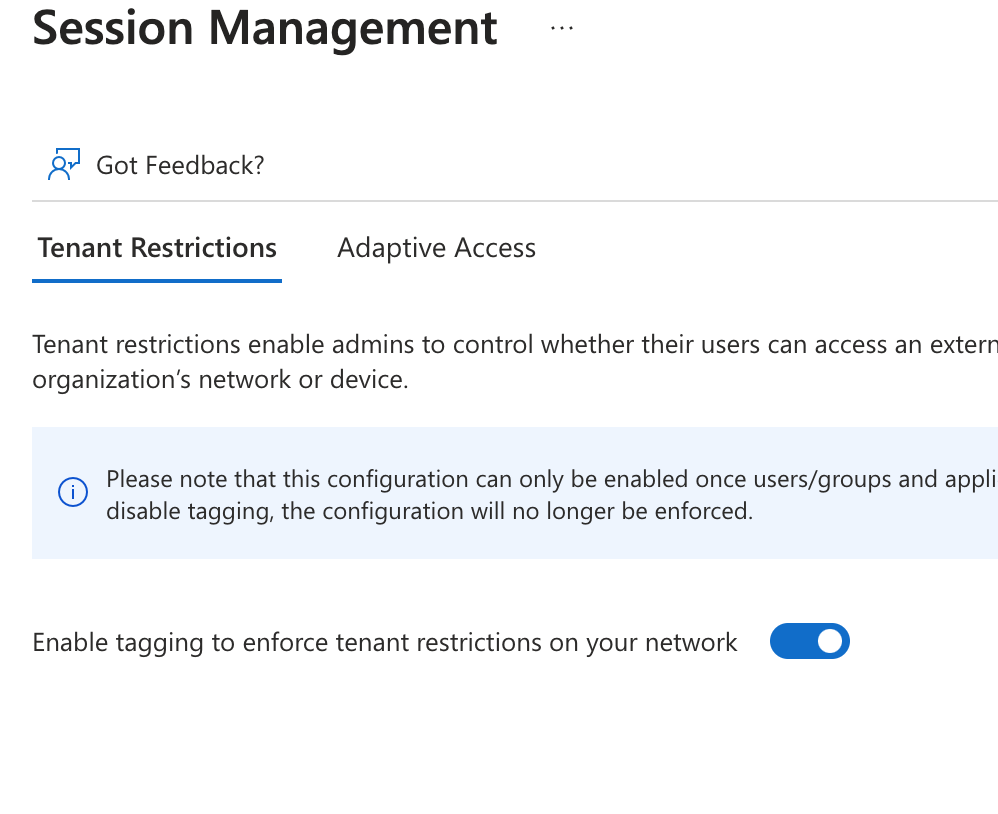

- 「セキュリティで保護されたグローバルアクセス(プレビュー)」→「グローバル設定」→「セッション管理」を開きます。

- 「Tenant Restrictions」タブの、「Enable tagging to enforce tenant restrictions on your network」を有効にします。

以下のようなエラーがでてしまいました

Enable global secure access signaling will have no impact, unless base Tenant Restriction Policy is enabled for this tenant. Please turn on the Tenant Restriction AAD policy here https://portal.azure.com/?Microsoft_AAD_IAM_isXTAPTenantRestrictionEnabled=true#view/Microsoft_AAD_IAM/TenantRestrictions.ReactView/isDefault~/true/name//id/. Learn more about Tenant Restriction AAD policy here https://learn.microsoft.com/en-us/azure/active-directory/manage-apps/tenant-restrictions

テナント制限を有効化していないのが原因なので、テナント制限を設定します。

テナント制限を設定する

- Entra管理センターにアクセスします

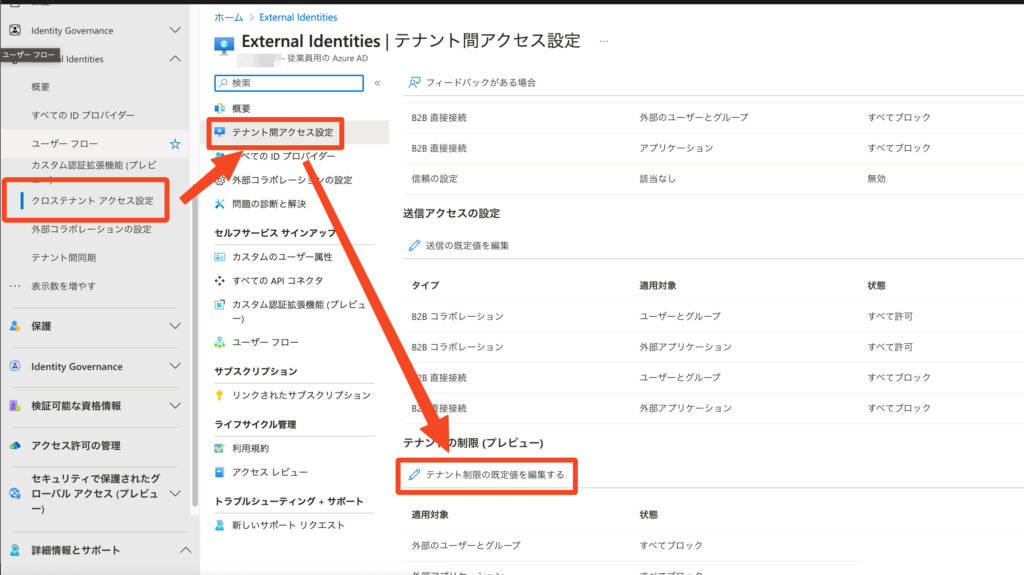

- ID → 「External Identies」→「クロステナントアクセス設定」→「テナント間アクセス設定」をクリックします

- 右ペインの一番下にある「テナント制限(プレビュー)」の【テナント制限の既定値を編集する】をクリックします

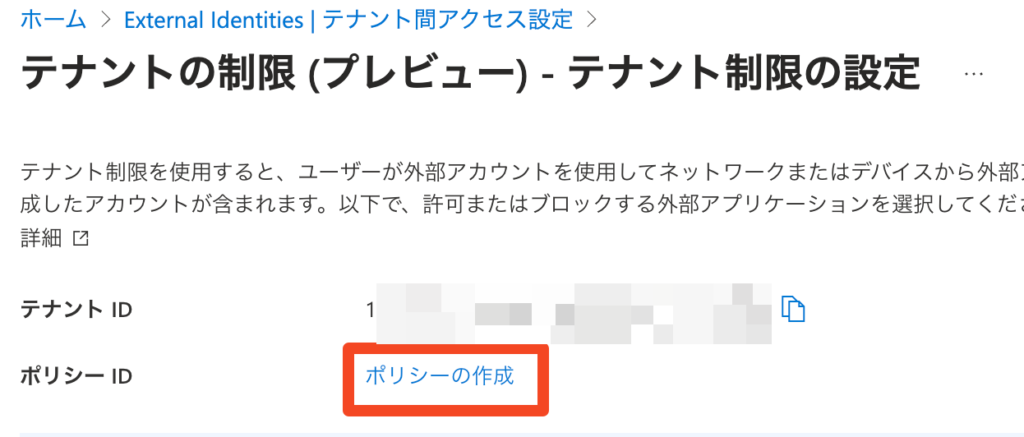

- 「ポリシーの作成」をクリックします

再設定

先程エラーとなってしまった画面に戻り、「Enable tagging to enforce tenant restrictions on your network」トグルを有効にし、【Save】をクリックします。

エラーなく設定を保存することができました。

- 同様に「Adaptive Access」タブをクリックし、こちらも有効化しておきます

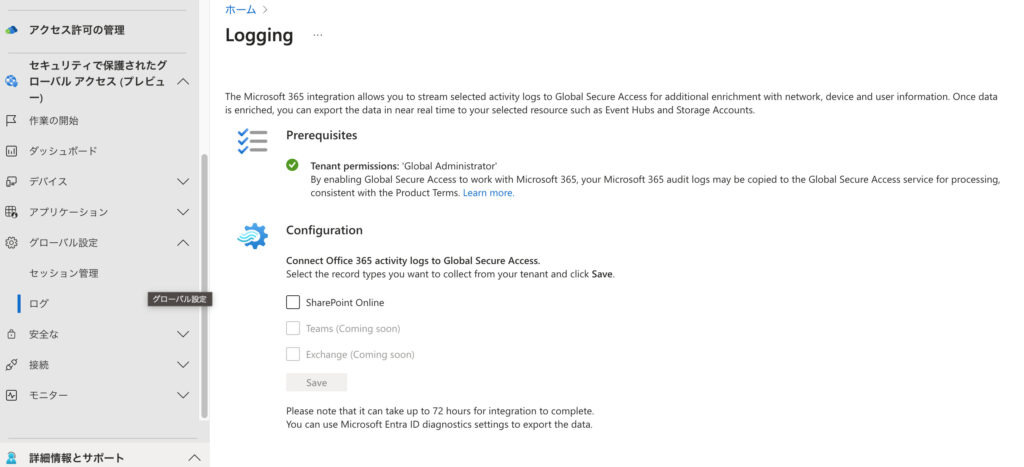

ログの有効化

Loggingできるようなのでこちらも設定しておきます。

管理画面を見ると SharePoint Onlineしかチェックがつけられないので現状はSPOのみのようです

条件付きアクセスを作成する

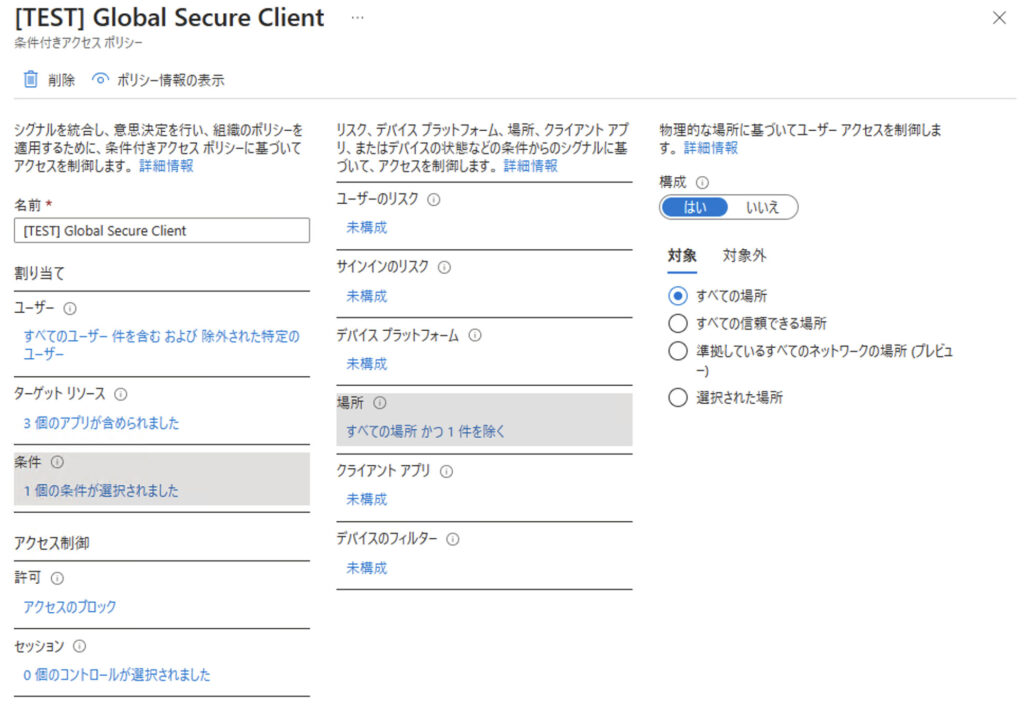

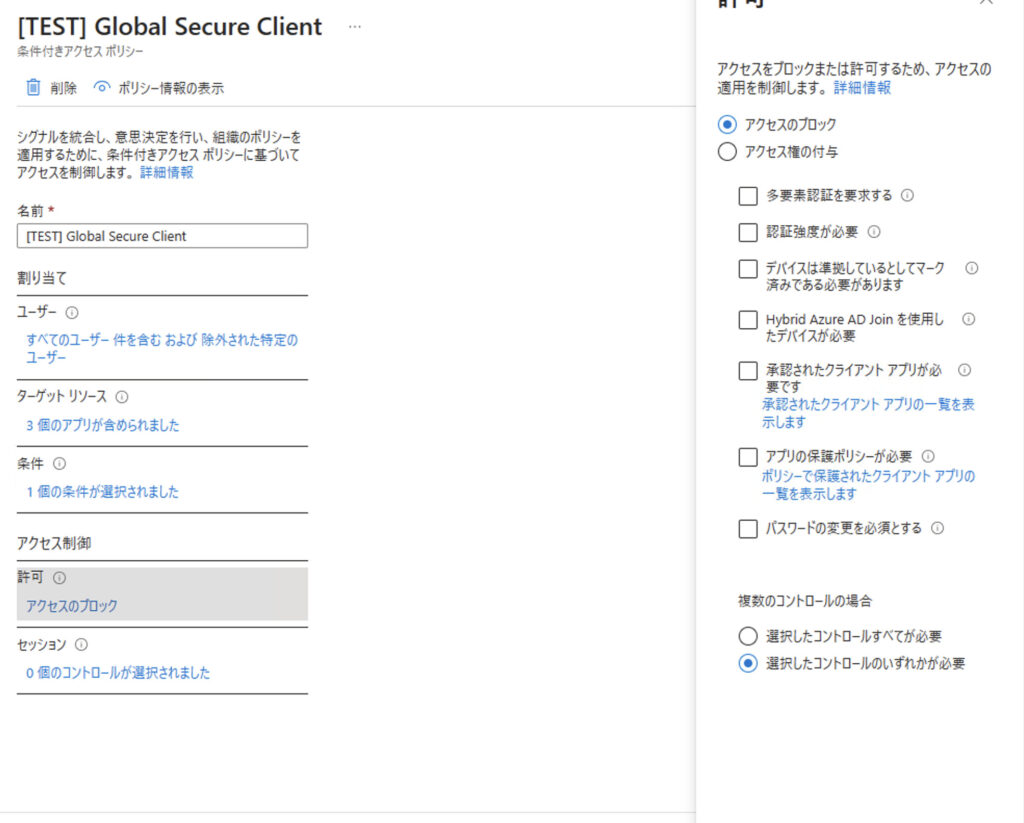

以下のような条件で条件付きアクセスポリシーを作成します。

今回は、テストで Office 365へのアクセスに大してGlobal Secure Access Clientがないとブロックするという制御を入れてみます

| 割当条件 | 対象 | 対象外 |

| ユーザー | すべてのユーザー | 緊急用アカウント |

| ターゲットリソース | Office 365 Office 365 Excnage Online Office 365 SharePoint Online | |

| 条件 – 場所 | すべての場所 | All Compliant Network locations |

| アクセス制御 – 許可 | アクセスのブロック |

設定画像は以下のようになります。

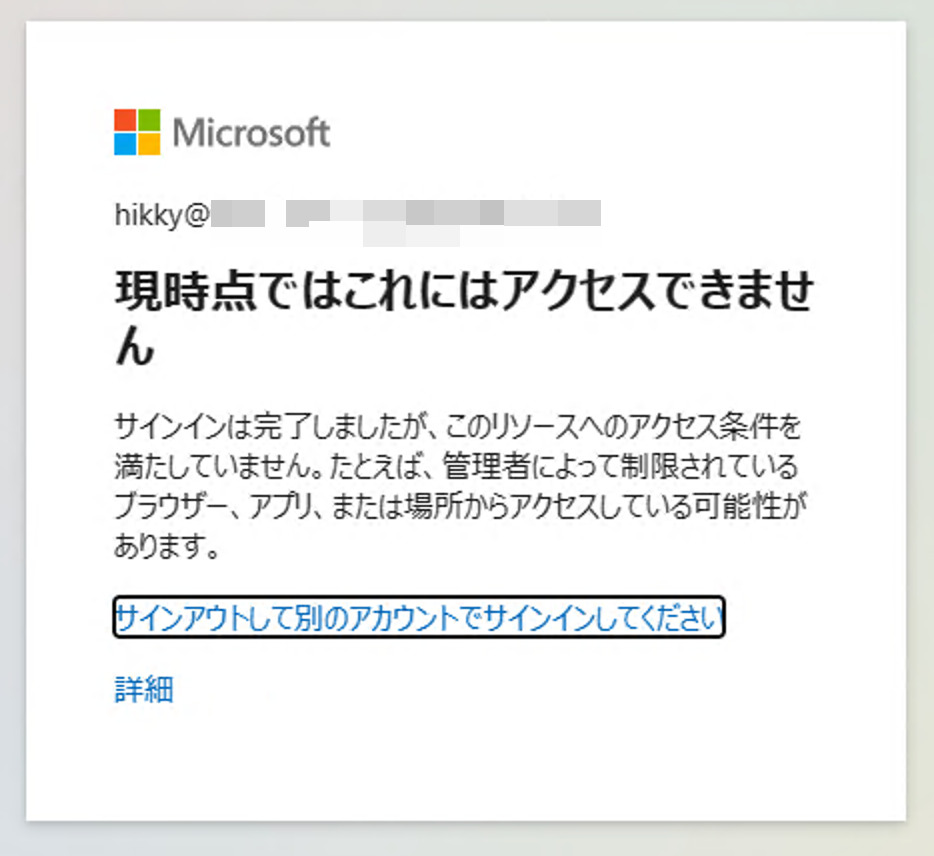

アクセステスト

まずは、Global Secure Access Clientがインストールされているマシンから、対象ユーザーでSharePoint Onlineへアクセスしてみます。

こちらは問題なくアクセスができました。

続いて、Global Secure Access Clientがインストールされていないマシンから、対象ユーザーでSharePoint Onlineへアクセスしてみます。

以下の画面が表示され、アクセスがブロックされました

まとめ

今まではグローバルIPで信頼できる場所を制御するという形しかできませんでしたが、Global Secure Client Accessを利用することで、インストールされており認証されていれば準拠しているネットワークである。という条件をかけるようになりました。

エージェントがあればOK的な感じではありますが、色々と使い道はありそうですね。

MDEの特定テナントと接続していたら、All Compliant Network locations にみなすみたいなこともできると嬉しいんですけどね。

また今回は、クライアントがインストールされていない場合には自テナントへのアクセスを制御するという形で試しましたが、逆パターンの自テナント以外には接続不可にするといった形も対応することができるはずなので、そちらはまた別な機会に試してみたいと思います。

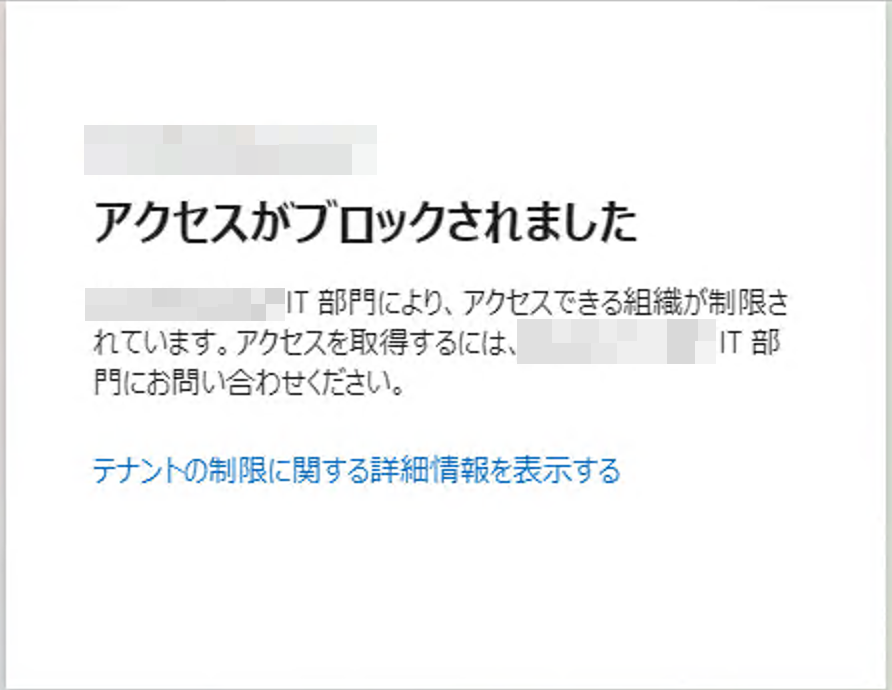

追記

その後にクライアントがインストールされている端末から別なテナントへ接続を試してみたところアクセス制限がかかった状態でした。

上記の設定をすると、自社以外のテナント接続はブロックされます。

Global Secure Access Clientを停止した場合は当然ですが、他への接続も可能です。

ちょっと追記

GSAクライアント経由でPingを実行した場合

>ping XXXXXX.sharepoint.com

XXXXXX.sharepoint.com [6.6.0.20]に ping を送信しています 32 バイトのデータ:

13.107.136.8 からの応答: バイト数 =32 時間 =9ms TTL=118

13.107.136.8 からの応答: バイト数 =32 時間 =9ms TTL=118

13.107.136.8 からの応答: バイト数 =32 時間 =9ms TTL=118

13.107.136.8 からの応答: バイト数 =32 時間 =9ms TTL=118クライアントなしてPingを実行した場合

ping XXXXX.sharepoint.com

PING dual-spo-0003.spo-msedge.net (13.107.136.8): 56 data bytes

64 bytes from 13.107.136.8: icmp_seq=0 ttl=119 time=11.045 ms

64 bytes from 13.107.136.8: icmp_seq=1 ttl=119 time=10.499 ms

64 bytes from 13.107.136.8: icmp_seq=2 ttl=119 time=12.736 ms

64 bytes from 13.107.136.8: icmp_seq=3 ttl=119 time=10.349 msGSAありの場合にはエッジ経由での接続となっていることがわかりますね。