NIST SP800-171 3.1.9 に「適⽤可能なCUI 規則と整合性のあるプライバシーとセキュリティの通知を提供する」というものがあります。NIST SP800-53 AC-8が参照されます。

EntraID(AzureAD)でログインする際に、ポリシーを表示させユーザーに同意をさせてから利用を開始できるようにしていく手順です。

目次

前提

以下のライセンスが必要です。

- Entra ID(AzureAD) P1以上

事前準備

利用規約を表示させるためには、PDFファイルで用意しておく必要があります。

既存のドキュメントをPDF化し保存しておきます。

設定方法

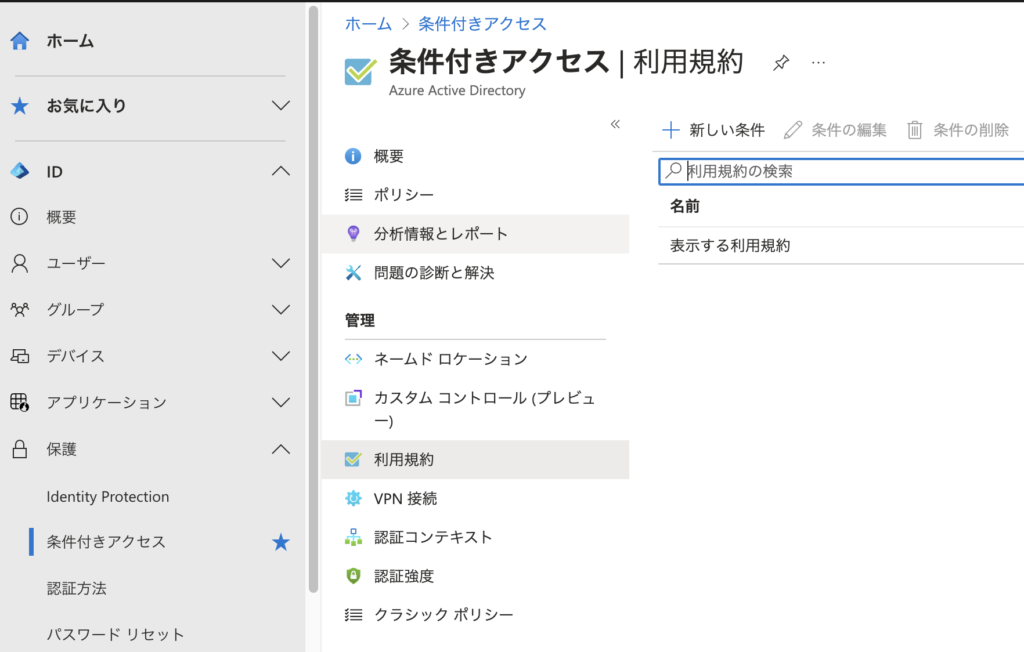

- Entra ID管理管理センターへログインします

- 「保護」→「条件付きアクセス」→「利用規約」→【新しい条件】をクリックします

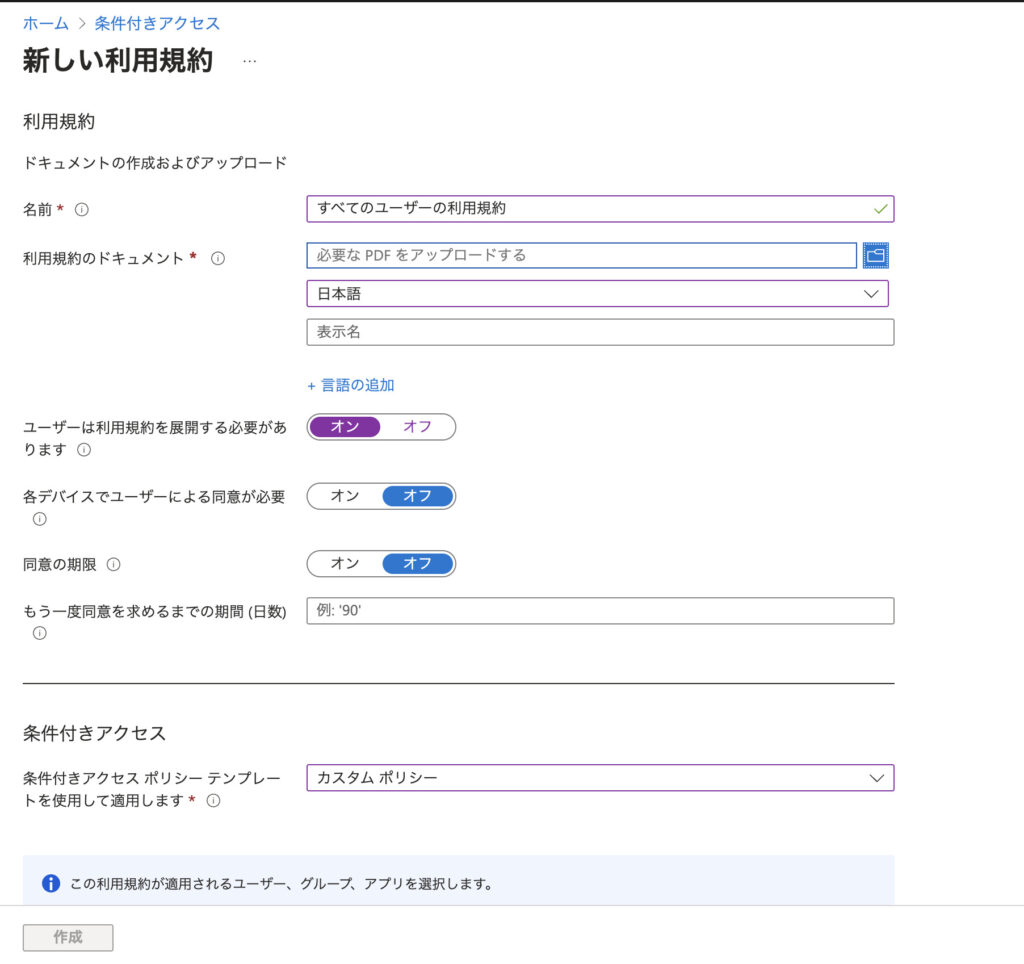

- 必要な設定をし、【作成】をクリックします

同意の期限やデバイスごとに同意が必要か等を設定していきます。

ここでは名前に「すべてのユーザーの利用規約」としました

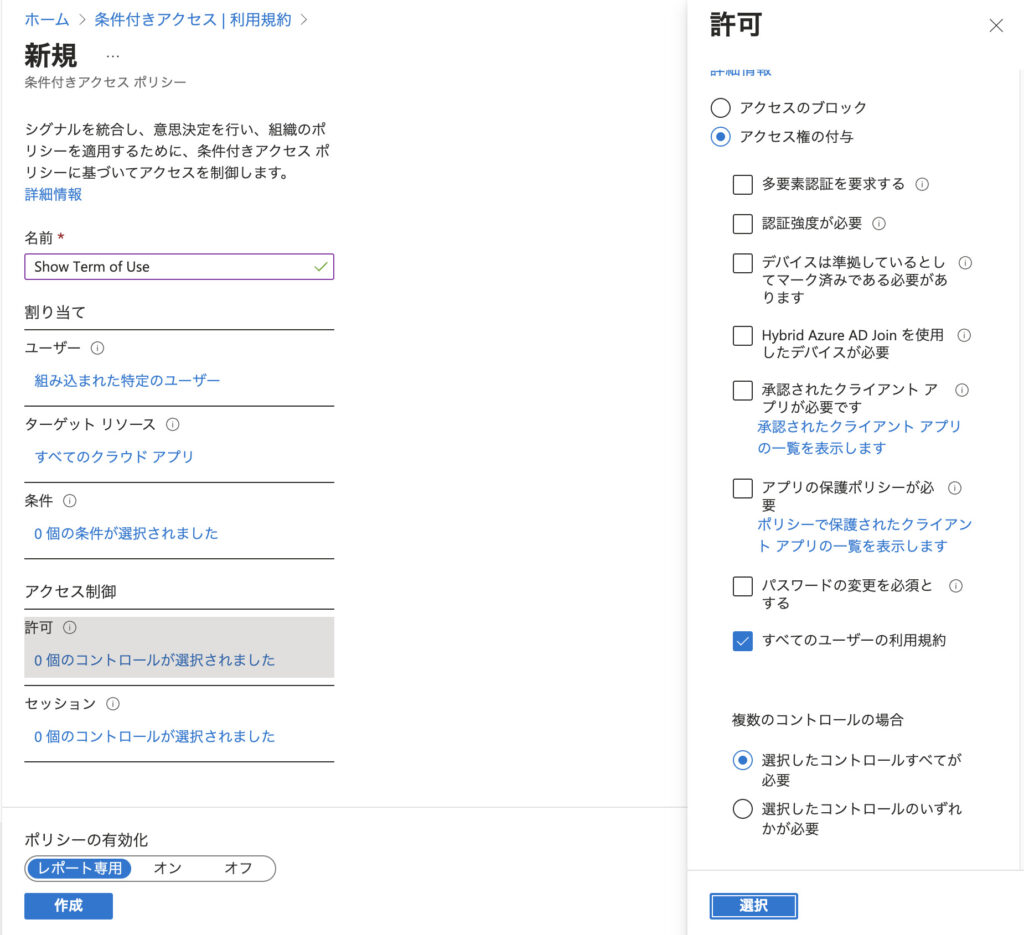

- 条件付きアクセスの作成画面が開くので、アクセス制御の許可設定で、作成した利用規約名にチェックを入れて条件付きアクセスを作成します。

ターゲットリソースは「すべてのクラウドアプリ」としました。

- ポリシーを有効化し保存します

動作テスト

すべてのクラウドアプリに対して条件付きアクセスポリシーを設定したので、ここでは https://portal.microsoft.com/ へのアクセスで確認していきます。

- ブラウザ(シークレットウインドウでやるといいと思います)で、M365ポータルへアクセスします

- 認証情報を入れログインします

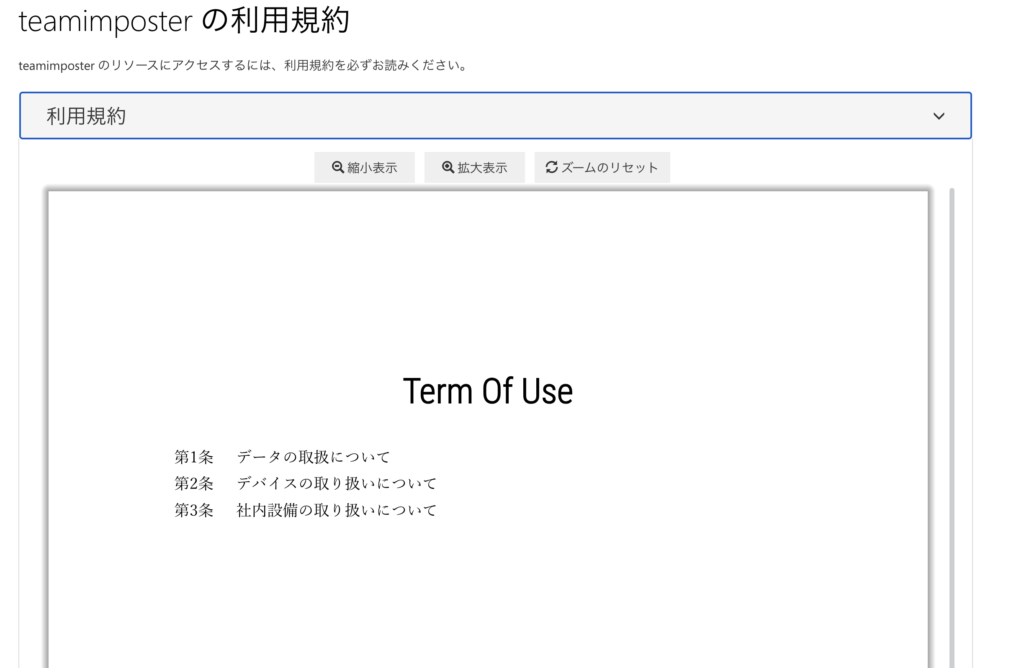

- 以下のような画面が表示されます

- 利用規約を展開すると以下のような形になりユーザーはこちらの画面で内容を確認することになります。

- 「同意する」をクリックするとポータルへアクセスすることができます

ログの確認

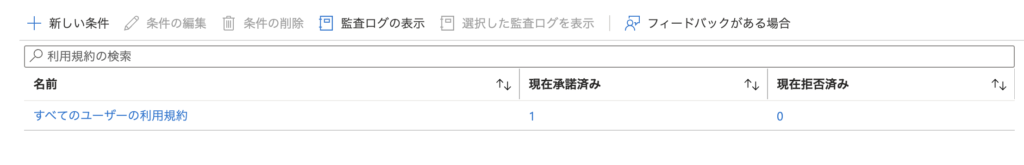

- 監査ログを確認すると以下のように、利用規約に同意したというログが残ります。

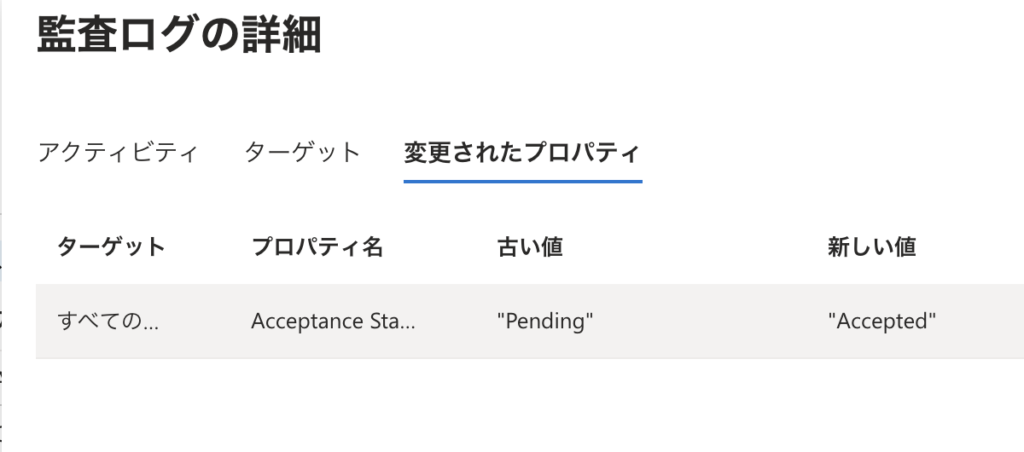

- 詳細を確認すると、同意前(Pending)から同意(Accepted)したことがわかります。

- 作成した利用規約一覧を見ると、現在何人同意したのかがわかります。

まとめ

ログイン前に知らせたいことや、利用規約に同意したことを残してからログインさせたい場合にとても便利です。

読まないユーザーがほとんどじゃんという意見はあるかと思いますが、同意したという記録が残るので、データの取り扱い等に関しての規定等を表示させるのもいいかもしれません。