厳しい会社さんだとホワイトリストで設定されたアプリケーションしか起動させないようにしたい。

などの要件があると思います、今回は、Intuneを利用してそのような要件に対応できるのかを確認してみました。

以前だとAppLockerやWIPで制御していた感じがありますが、現在はプレビューですが、アプリケーション制御ポリシーというもので設定をしていくようです。

目次

前提

- Windows 10/11 Pro/Enterprise

- Intune P1

設定方法

- Intune管理センターにアクセスします。

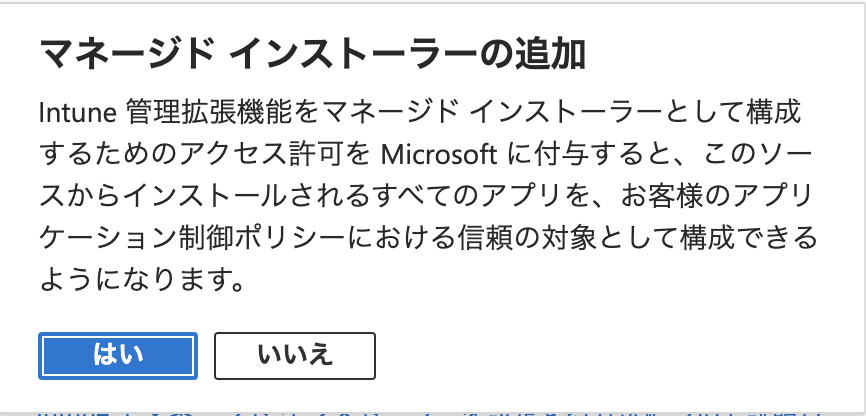

- 「エンドポイントセキュリティ」→「アプリケーション制御(プレビュー)」→「マネージドインストーラー」タブ→「追加」→【追加】をクリックします

- 【はい】をクリックします

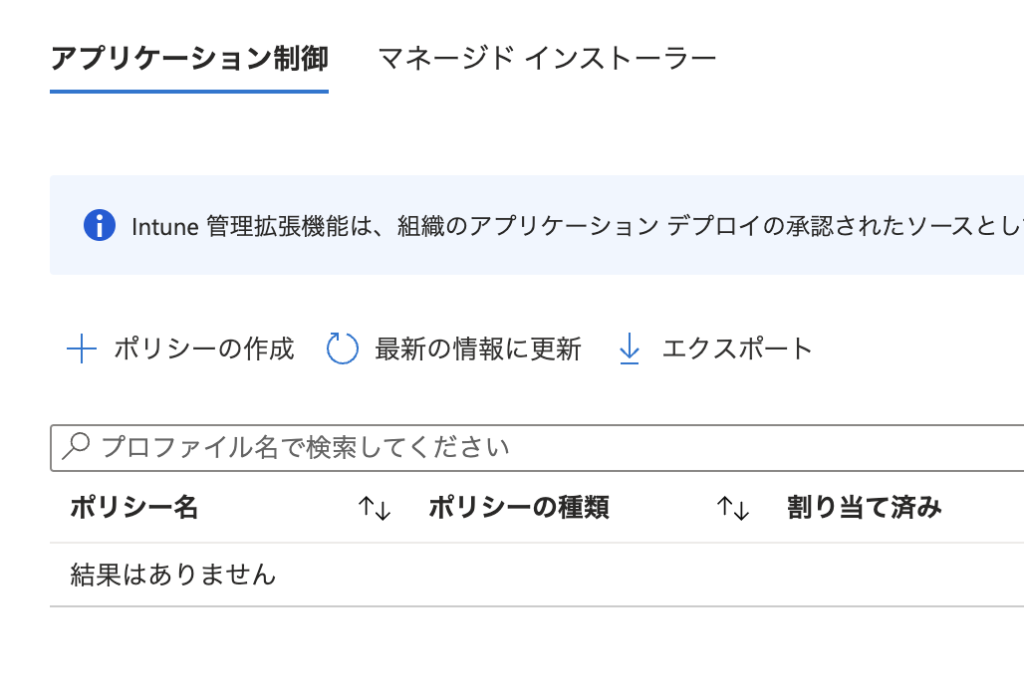

- 「最新の情報に更新」をクリックし、マネージドインストーラーが追加されたことを確認します

- すべてのデバイスにマネージドインストーラが一旦配布されます。

この後のポリシーで割当グループで制御可能なので、こちらはすべてのデバイスへの適用でいいかと思います。

ポリシー設定

- 「アプリケーション制御」タブをクリックします。

- 【ポリシーの作成】をクリックします。

- わかりやすい名前をつけて【次へ】をクリックします。

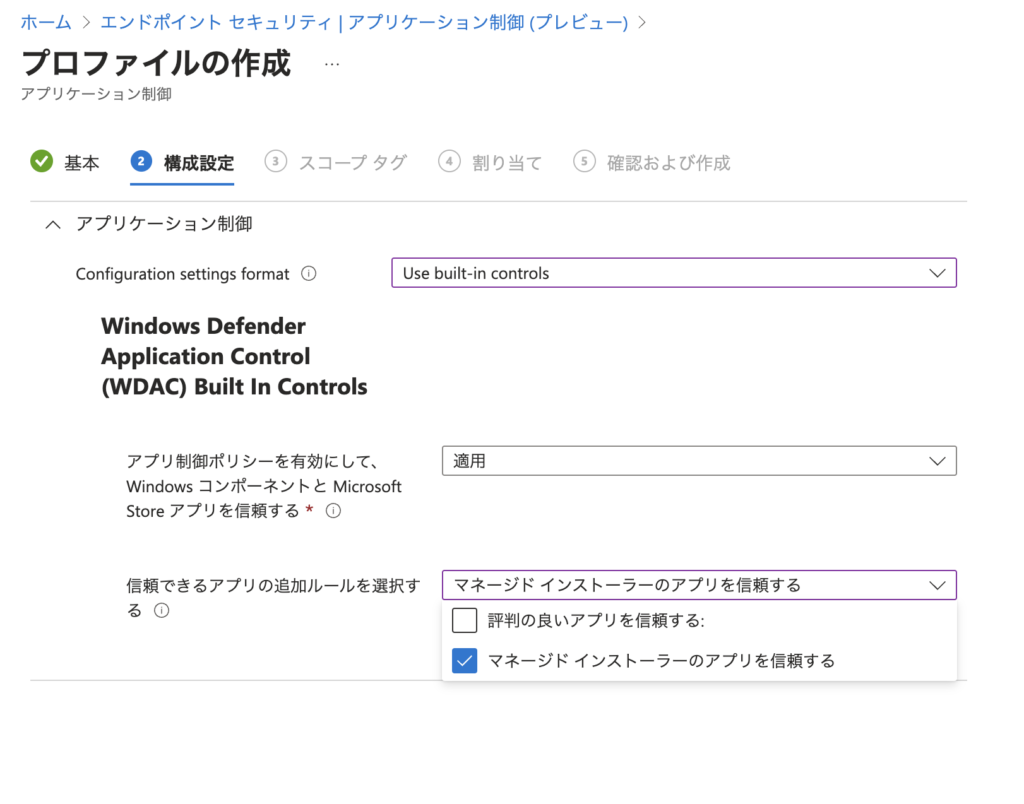

- ポリシーを定義します。

ここでは設定が簡単なIntuneマネージドアプリのみ許可という形にしてみます。

| Configuration settings format | Use built-in controls |

| アプリ制御ポリシーを有効にして、 WindowsコンポーネントとMicrosft Storeアプリを信頼する | 適用 |

| 信頼できるアプリの追加ルールを選択する | マネージドインストーラーのアプリを信頼する |

- 必要に応じてスコープタグを設定し、【次へ】をクリックします。

- 制御したいグループを割り当てて【次へ】をクリックします。

- 設定内容を確認し、【作成】をクリックします。

動作確認

Intuneから配布してないアプリケーションを起動してみます。

ポリシー配布前に、対象デバイスに対して秀丸を手動でインストール済みです。

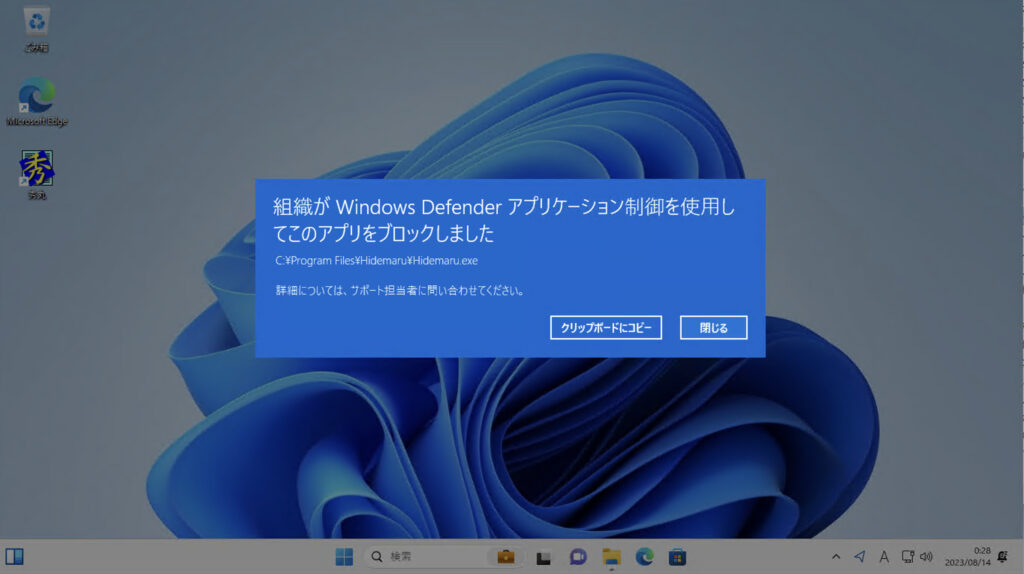

ポリシーが展開されていることを確認し、対象デバイスで秀丸を起動してみました。

すると以下のような画面が表示され実行することができません。

Intuneから配布しているアプリに関しては、問題なく起動することがで可能でした。

まとめ

今回は簡易的にIntuneから配布したもの以外起動禁止。のような設定にしましたが、細かく設定する場合には、MSが公開している「WDACポリシーウィザード」を利用して設定ができるようです。

こちらも試して確認してみたいと思います。

もっと簡単にIntune画面からホワイトリスト的に作れればいいんですけどね。